Resident Viren: Was ist das und wie zu zerstören. Computerviren

Die meisten Nutzer mindestens einmal in seinem Leben konfrontiert mit dem Konzept der Computerviren. Aber nicht viele wissen, dass die Klassifizierung in der Basis von Bedrohungen aus zwei großen Kategorien besteht: Nichtansässige und resident Viren. Lassen Sie uns die zweite Klasse betrachten, denn das ist seine Vertreter die gefährlichsten sind, und manchmal undeletable auch durch die Festplatte oder Partition formatiert wird.

Was ist ein speicherresidenten Viren?

Also, was ist der Deal Benutzer? die Erklärung der Struktur und Prinzipien des Betriebs solcher Viren zu vereinfachen beginnen zu erklären, was das residente Programm im Allgemeinen zu konzentrieren.

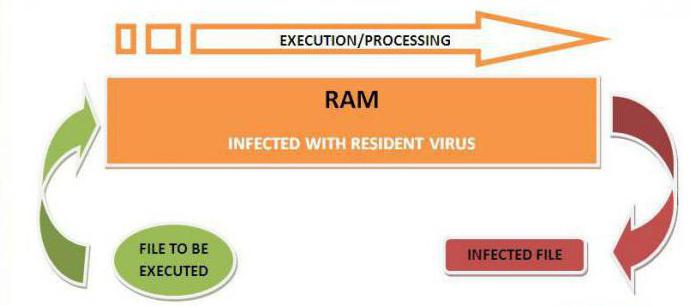

Es wird angenommen, dass für diese Art von Software umfasst Anwendungen, die kontinuierlich im Überwachungsmodus ausführen, explizit Ihre Aktionen nicht angezeigt wird (zum Beispiel der gleichen regulären Virenscannern). Wie für die Bedrohungen, die in das Computersystem eindringen, hängen Sie sie nicht nur permanent im Speicher des Computers, sondern auch ihre eigenen Doppel erstellen. So Kopien des Virus und sind ständig überwacht das System und bewegen Sie darauf, was es schwierig macht, sie zu finden. Einige Bedrohungen können auch seine eigene Struktur ändern, und deren Nachweis auf der Grundlage herkömmlicher Verfahren ist praktisch unmöglich. Ein wenig später, ein Blick darauf, wie loswerden Viren dieser Art zu bekommen. In der Zwischenzeit konzentrieren sich auf die wichtigsten Sorten resident Bedrohungen.

DOS-Bedrohung

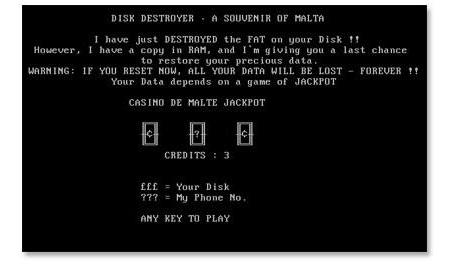

Am Anfang, wenn die Windows- oder UNIX-artigen Systeme immer noch nicht vorhanden ist, und der Benutzer der Kommunikation mit dem Computer ist auf der Befehlsebene, war es ein „OSes» DOS, lange genug, um auf dem Höhepunkt der Popularität zu halten.

Und es ist für solche Systeme wurden nicht ansässig sind und resident Viren aufgebaut, deren Wirkung zunächst auf die Fehlfunktion des Systems gerichtet war oder benutzerdefinierte Dateien und Ordner entfernen.

Das Prinzip des Betriebes solcher Bedrohungen, die übrigens weit bisher verwendet wird, ist, dass sie Anrufe Dateien abzufangen, und dann die Angerufenen infizieren. Allerdings funktionieren die meisten der bekannten Bedrohungen von heute unter dieser Art. Aber hier ist die Viren in das System eindringen oder durch einen residenten Modul in Form eines Fahrers zu schaffen, die in der Systemkonfigurationsdatei angegeben wird, die Config.sys, oder durch den Einsatz von speziellen Funktionen für das Tracking HALTEN Interrupts.

Die Situation ist schlimmer in dem Fall, wenn ein speicherresidenten Viren dieses Typs für die Zuweisung eines Bereichs des Systemspeichers verwendet wird. Die Situation ist so, dass der erste Virus „abschneidet“ ein Stück des freien Speichers, markiert dann diesen Bereich als besetzt, dann hält seine eigene Kopie davon. Was die meisten traurig ist, gibt es Fälle, in denen Kopien in Videospeicher sind, und in den Bereichen für die Zwischenablage reserviert, und der Interrupt-Vektortabelle und DOS-Betriebsbereiche.

All dies macht Kopien des Virus Bedrohung so zäh ist, dass sie, im Gegensatz zu den nicht-resident Viren, die bis läuft irgendein Programm oder Betriebssystemfunktionen ausführen können, wieder nach einem Neustart noch aktiviert werden. Darüber hinaus, wenn das infizierte Objekts ist der Zugriff auf das Virus in der Lage Ihre eigene Kopie zu erstellen, auch im Speicher. Als Ergebnis – sofortiger Stillstand der Computer. Wie klar ist, muss die Behandlung von Viren dieser Art mit Hilfe von speziellen Scannern durchgeführt werden, und es ist wünschenswert, nicht stationär und tragbar oder diejenigen, die in der Lage sind, aus dem optischen Laufwerk oder USB-Laufwerk zu booten. Aber dazu später mehr.

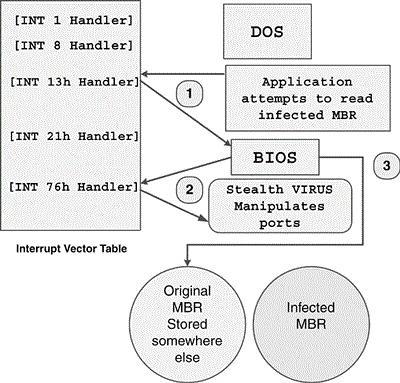

Boot-Bedrohung

Boot-Viren dringen in das System durch ein ähnliches Verfahren. Das ist nur verhalten sie sich, was heißt, zart, zuerst ein Stück Systemspeicher „Essen“ (typischerweise 1 KB, aber manchmal diese Zahl darf maximal 30 KB erreichen), und dann in Form einer Kopie an seinen eigenen Code verschreiben und dann einen Neustart erfordern starten. Es ist voll mit negativen Folgen, denn nach dem Virus starten Sie den reduzierten Speicher auf seine ursprüngliche Größe wieder her, und eine Kopie außerhalb des Systemspeichers.

Neben Tracking-Unterbrechungen solche Viren sind in der Lage, ihren eigenen Code im Bootsektor (MBR Record) verschreiben. Weniger BIOS abfängt und das DOS, und die Viren selbst einmal geladen, ohne zu prüfen, für ihre eigenen Kopien häufig verwendet.

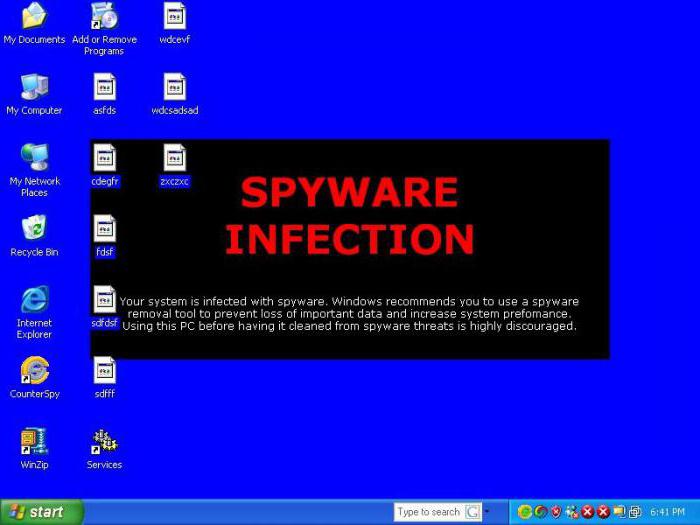

Viren in Windows

Mit dem Aufkommen der Virus Entwicklung von Windows-Systemen haben eine neue Stufe erreicht, leider. Heute ist es eine Version von Windows ist die am meisten gefährdete System betrachtet, trotz der Bemühungen von Microsoft-Experten bei der Entwicklung von Sicherheitsmodulen.

Viren auf Windows entwickelt, arbeiten nach dem Prinzip ähnlich die DOS-bedrohliche, einzige Möglichkeit, den Computer gibt es viel mehr zu durchdringen. Die häufigsten sind drei, die in dem Virus kann seinen eigenen Code System vorschreiben:

- Die Registrierung des Virus als die aktuell laufenden Anwendungen;

- die Zuordnung eines Speicherblock und schreiben, um seine eigenen Kopien;

- unter dem Deckmantel oder Verschleiern VxD-Treiber unter Windows NT-Treiber im System arbeiten.

Infizierte Dateien oder Systemspeicherbereich im Prinzip können mit herkömmlichen Verfahren gehärtet werden, die verwendet werden , dem Anti-Virus – Scanner (Virenerkennungsmaske Vergleich mit Datenbanken von Signaturen und so weiter. D.). Wenn jedoch anspruchslos kostenlose Programme verwendet werden, können sie das Virus nicht erkennen, und manchmal sogar ein falsch positiven geben. Daher verwendet der Strahl tragbare Werkzeuge wie „Doctor Web“ (insbesondere Dr. Web CureIt!) Oder Produkte „Kaspersky Lab“. Doch heute können Sie eine Menge von Werkzeugen dieser Art finden.

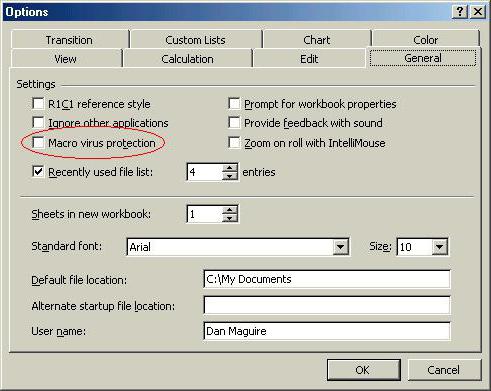

Makroviren

Vor uns ist eine weitere Vielzahl von Bedrohungen. Der Name kommt von dem Wort „Makro“, also ein ausführbares Applet oder das Add in einigen Editoren verwendet. Es ist kein Wunder, dass der Start des Virus zu Beginn des Programms auftritt (Word, Excel, und so weiter. D.), Die Eröffnung eines Office-Dokuments, ausdrucken, die Menüpunkte nennen, und so weiter. N.

Solche Bedrohungen in Form von System-Makros werden im Speicher für die gesamte Laufzeit-Editor gespeichert. Aber im Allgemeinen, wenn wir die Frage prüfen, wie die Viren dieser Art loszuwerden, ist die Lösung ganz einfach. In manchen Fällen hilft es auch die üblichen Disable Add-ons oder Makros im Editor, sowie die Aktivierung von Anti-Virus-Schutz-Applets nicht üblich Quick Scan Antivirus-Pakete System zu erwähnen.

Viren auf der Basis von „Stealth“ -Technologie

Jetzt Viren Blick auf den verkleidete, ist es kein Wunder, dass sie ihren Namen von einem Stealth-Flugzeugen bekamen.

Das Wesen ihrer Funktionsweise besteht gerade darin, dass sie sich als Systemkomponente vorhanden und bestimmen ihre konventionellen Methoden manchmal schwer genug sein können. Unter diesen Bedrohungen gefunden und Makroviren werden, und die Bedrohung booten und DOS-Viren. Es wird angenommen, dass für Windows Stealth-Viren noch nicht entwickelt worden, obwohl viele Experten argumentieren, dass es nur eine Frage der Zeit ist.

Datei Sorten

Im Allgemeinen können alle Viren eine Datei genannt werden, weil sie irgendwie das Dateisystem beeinflussen und auf Dateien handeln, oder sich mit seinem eigenen Code zu infizieren oder zu verschlüsseln, oder machen aufgrund von Korruption oder Löschung nicht zugänglich.

Das einfachste Beispiel ist die moderne Coder Viren (Blutegel) und berüchtigt I Love You. Sie produzieren Anti-Virus ist nicht etwas, das ohne spezielle rasshifrovochnyh Schlüssel schwierig, und oft ist es unmöglich, zu tun. Selbst die führenden Entwickler von Antiviren-Software können nichts zucken tun, denn im Gegensatz zu heute AES256 Verschlüsselungssystem, dann AES1024 Technologie verwendet. Sie verstehen, dass in dem Transkript mehr als ein Jahrzehnt dauern kann, bezogen auf die Anzahl der möglichen Tastenkombinationen.

polymorphe Bedrohungen

Schließlich ist eine weitere Vielzahl von Bedrohungen, die das Phänomen des Polymorphismus verwenden. Was ist das? Die Tatsache, dass Viren Ihren eigenen Code ständig ändern, und dies auf der Grundlage der so genannten Floating-Taste erfolgt.

Mit anderen Worten, eine Maske, um die Bedrohung zu identifizieren, ist nicht möglich, da, wie zu sehen ist, variiert je nach seinem Muster nicht nur auf dem Code basiert, sondern auch Schlüssel zur Decodierung. polymorpher spezieller Decoder (Abschreiber) verwendet werden, mit solchen Problemen fertig zu werden. Doch wie die Praxis zeigt, sie sind in der Lage nur die einfachsten Viren zu entziffern. Komplexere Algorithmen kann leider in den meisten Fällen ihre Wirkung nicht. Wir sollten auch sagen, dass die Änderung des Virencodes durch die Schaffung von Kopien ihrer reduzierten Länge begleitet wird, die vom Original abweichen kann, ist sehr wichtig.

Wie mit resident Bedrohungen umgehen

Schließlich wenden wir uns an die Frage der resident Viren zu bekämpfen und Computersysteme von beliebiger Komplexität schützen. Der einfachste Weg, um Schirmherrschaft kann die Installation eines Vollzeit-Anti-Virus-Pakets in Betracht gezogen werden, das ist nur die Verwendung am besten nicht freie Software ist, aber zumindest Shareware (Testversion) Version von Entwicklern wie „Doctor Web“, „Kaspersky Anti-Virus“, die ESET NOD32 und Smart Security Typ Programm, wenn der Benutzer mit dem Internet arbeitet ständig ist.

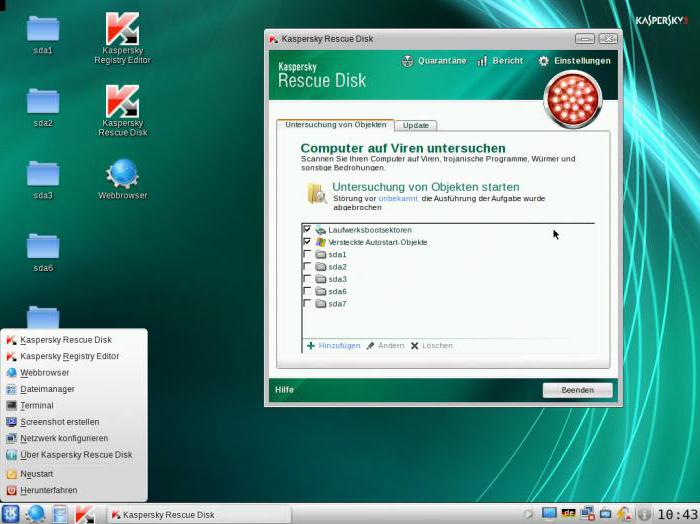

Doch in diesem Fall ist niemand immun gegen die Bedrohung für den Computer nicht durchdringt. Wenn ja, hat sich diese Situation eingetreten ist, erste tragbare Scanner verwenden sollten, und es ist besser, Festplatten-Dienstprogramme Rescue Disk zu verwenden. Sie können die Programmoberfläche und das Scannen zu starten vor dem Start des Hauptbetriebssystem verwendet werden (Viren können ihre eigenen Kopien im System erstellen und speichern, und sogar in-memory).

Und wieder ist es nicht zu verwenden Software wie SpyHunter zu empfehlen, und dann später aus der Verpackung und ihre zugehörigen Komponenten des Uneingeweihten Benutzers problematisch wäre loszuwerden. Und natürlich, nicht nur die infizierten Dateien löschen oder versuchen, die Festplatte zu formatieren. Besser auf die Behandlung professioneller Anti-Viren-Produkte zu verlassen.

Abschluss

Es bleibt hinzuzufügen, dass die oben betrachteten nur die wichtigsten Aspekte zu resident Viren und Methoden im Zusammenhang sie zu bekämpfen. wenn wir Computer-Bedrohungen Immerhin schauen, sozusagen in einem globalen Sinn, jeden Tag gibt es eine große Anzahl von ihnen, einfach die Entwickler Heilmittel haben keine Zeit, mit neuen Methoden, um mit solchen Widrigkeiten umzugehen.