RSA-Verschlüsselung. Beschreibung und Durchführung des RSA-Algorithmus

RSA-Verschlüsselung ist eine der ersten praktischen Public-Key-Kryptosysteme, die häufig für die sichere Datenübertragung verwendet wird. Sein wesentlicher Unterschied zu ähnlichen Diensten besteht darin, dass der Verschlüsselungsschlüssel ist offen und unterschied mich von dem Entschlüsselungsschlüssel, der geheim gehalten wird. Die RSA – Technologie , diese Asymmetrie basiert auf der praktischen Schwierigkeit, die Wiedergabe von zwei großen Primzahlen Factoring (das Problem des Factoring).

Die Geschichte der Schöpfung

RSA Der Name setzt sich aus den Anfangsbuchstaben der Nachnamen Rivest, Shamir und Adleman – die Wissenschaftler , die zuerst diese öffentlich beschriebenen Verschlüsselungsalgorithmen im Jahr 1977. Klifford Koks, ein englischer Mathematiker, der für die britischen Nachrichtendienste gearbeitet, die ersten ein gleichwertiges System im Jahr 1973 zu entwickeln, aber es wurde bis 1997 nicht freigegeben

RSA Benutzer erstellt und veröffentlicht dann der öffentliche Schlüssel basiert auf zwei großen Primzahlen zusammen mit dem Hilfswert. Primzahlen geheim gehalten werden sollten. Jeder kann den öffentlichen Schlüssel verwenden, um eine Nachricht zu verschlüsseln, aber wenn es groß genug ist, dann nur jemand mit Kenntnis der Primzahlen kann die Nachricht entschlüsseln. RSA-Verschlüsselung Offenlegung ist als das Hauptproblem heute bekannt ist eine offene Diskussion darüber, wie ein zuverlässiger Mechanismus.

RSA – Algorithmus ist relativ langsam, weshalb es nicht so weit , um direkt verwendet zu verschlüsseln den Benutzer. In den meisten Fällen wird dieses Verfahren für eine Übertragung in dem gemeinsam genutzten Schlüssel für einen symmetrischen Verschlüsselungsschlüssel, die wiederum verschlüsselt verwendet Operationen bulk Verschlüsselung und Entschlüsselung mit einer viel höheren Geschwindigkeit durchführen können.

Als es ein Kryptosystem in seiner jetzigen Form?

Die Idee der asymmetrischen Verschlüsselungsschlüssel zugeschrieben Diffie und Hellman, der das Konzept im Jahr 1976 veröffentlicht, digitale Signaturen Einführung und versuchen, die Theorie der Zahlen anzuwenden. Ihre Formulierung verwendet einen gemeinsamen geheimen Schlüssel erzeugt aus einer bestimmten Anzahl von Potenzierung eine Primzahl Modulo. Allerdings ließen sie die Frage der Realisierung dieser Funktion öffnen, da die Grundsätze des Factoring nicht gut zu der Zeit verstanden wurden.

Rivest, Adi Shamir und Adleman am MIT haben mehrere Versuche im Laufe der Jahre eine Einweg-Funktion zu erstellen, die nur schwer zu entschlüsseln. Rivest und Shamir (als Informatiker) haben viele potentielle Funktionen, während Adleman (wie Mathematik) auf die Suche nach „Schwachstellen“ des Algorithmus vorgeschlagen. Sie nutzten viele Ansätze und schließlich ein endgültiges System entwickeln, die heute als RSA im April 1977 bekannt.

Elektronische Signatur und der öffentliche Schlüssel

Digitale Signatur oder elektronische Signatur ist ein integraler Bestandteil der elektronischen Dokumenttypen. Es wird zu einer bestimmten Verschlüsselungsdatenänderung gebildet. Mit diesem Attribut kann die Integrität des Dokuments zu überprüfen, um die Vertraulichkeit, sowie zu bestimmen, wer es besitzt. In der Tat, eine Alternative zu dem üblichen Standardsignatur.

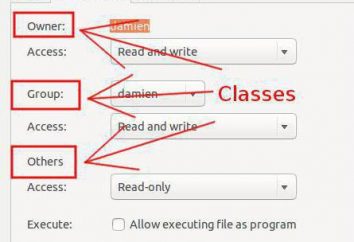

Das Kryptosystem (RSA-verschlüsselt) bietet den öffentlichen Schlüssel, anders als symmetrisch. Sein Funktionsprinzip ist, dass die zwei verschiedenen Schlüssel verwendet werden – geschlossen (verschlüsselt) und im Freien. Die erste wird verwendet, um die digitale Signatur zu erzeugen, und dann in der Lage sein, den Text zu entschlüsseln. Zweitens – für die eigentliche Verschlüsselung und elektronische Signatur.

Mit Unterschriften, um besser die RSA-Verschlüsselung zu verstehen, von denen ein Beispiel als ein normales Geheimnis reduziert werden kann „geschlossene Augen vor neugierigen,“ das Dokument.

Was ist der Algorithmus?

RSA-Algorithmus besteht aus vier Schritten: Schlüsselerzeugung, Verteilung, Verschlüsselung und Entschlüsselung. Wie bereits erwähnt, umfasst RSA-Verschlüsselung einen öffentlichen Schlüssel und einen privaten Schlüssel. Im Freien kann alle bekannt und wird verwendet, um Nachrichten zu verschlüsseln. Sein Wesen liegt in der Tatsache, dass mit dem öffentlichen Schlüssel verschlüsselte Nachrichten können nur in einem bestimmten Zeitraum einen geheimen Schlüssel entschlüsselt werden.

Aus Sicherheitsgründen werden die ganzen Zahlen nach dem Zufallsprinzip und identisch in Größe gewählt, sondern durch ein paar Zahlen in der Länge unterscheiden schwieriger zu machen Factoring. Gleiche gleiche Anzahl kann effektiv durch einen Test in ihrer Einfachheit gefunden werden, so dass die Verschlüsselung von Informationen muß unbedingt kompliziert sein.

Der öffentliche Schlüssel besteht aus dem Modul und öffentlichen Exponenten. Innengerät und besteht aus einem privaten Figur, die geheim gehalten werden soll.

RSA-Verschlüsselung von Dateien und Schwächen

Allerdings gibt es eine Reihe von einfachen Hacking RSA-Mechanismen. Wenn mit niedrigen und kleinen Werten von Codenummern verschlüsseln kann einfach geöffnet werden, wenn der Pick Wurzel Chiffretext über die ganzen Zahlen.

Da die RSA-Verschlüsselung ein deterministischer Algorithmus ist (dh keine Zufallskomponente) kann ein Angreifer erfolgreich den ausgewählten Text offenen Angriff gegen das Kryptosystem starten, indem Sie wahrscheinlich im Rahmen der öffentlichen Klartext Schlüssel verschlüsseln und überprüft, ob sie gleich Chiffretext. Semantisch sicheres Kryptosystem wird im Fall genannt, dass ein Angreifer nicht zwischen der beide Verschlüsselung voneinander unterscheiden kann, auch wenn er die entsprechenden Texte in der erweiterten Form kennt. Wie oben beschrieben, RSA andere Dienste ohne Polsterung ist nicht semantisch sicher.

Zusätzliche Algorithmen für die Verschlüsselung und den Schutz

Um die oben genannten Probleme bei der praktischen Umsetzung von RSA zu vermeiden werden in der Regel in irgendeine Form von strukturierter, randomisierten Füllung vor der Verschlüsselung eingesetzt. Dadurch wird sichergestellt, dass der Inhalt nicht im Bereich von unsicheren Klartexten fällt, und dass diese Meldung nicht durch zufällige Auswahl gelöst werden.

Sicherheit RSA-Kryptosystem und Verschlüsselung basiert auf zwei mathematische Probleme: das Problem der Faktorisierung großer Zahlen und die tatsächliche RSA Problem. Vollständige Offenlegung der Geheimtext und Unterschrift im RSA wird als unzulässig auf der Annahme, dass diese beiden Probleme können nicht gemeinsam gelöst werden.

Doch mit der Fähigkeit Primfaktoren zu erholen, kann ein Angreifer die geheimen Exponenten des öffentlichen Schlüssels berechnen und dann entschlüsselt Text nach dem üblichen Verfahren. Trotz der Tatsache, dass heute keine Methode für große Zahlen auf einem klassischen Computer Factoring nicht gefunden werden kann, ist es nicht bewiesen, dass er nicht existiert.

Automatisierung

Das Werkzeug, genannt Yafu, kann verwendet werden, um den Prozess zu optimieren. Automation in YAFU ist eine erweiterte Funktion, die Faktorisierung Algorithmen in intellektueller und adaptiven Methodik kombiniert, die die Zeit, die Faktoren von beliebigen Eingangsnummern finden minimieren. Die meisten Implementierungen multithreaded Algorithmus ermöglicht Yafu vollen Gebrauch von multi- oder viele Mehrkern – Prozessoren (einschließlich SNFS, SIQS und ECM). Zunächst einmal ist es von Kommandozeilen-Tool gesteuert. Die Zeit für die Verschlüsselung Yafu Faktor verbrachte Suche einen herkömmlichen Computer, es kann 103.1746 auf Sekunden reduziert werden. Das Werkzeug verarbeitet die binäre Kapazität von 320 Bits oder mehr. Dies ist eine sehr komplexe Software, die ein gewisses Maß an technischen Fertigkeiten erfordert die Installation und Konfiguration. So kann RSA-Verschlüsselung anfällig C sein

Hacking-Versuche in der letzten Zeit

Im Jahr 2009 wurde Bendzhamin Mudi mit RSA-512-Bit-Schlüsseln arbeitet kriptoteksta für 73 Tage auf entziffern, nur mit bekannter Software (GGNFS) und die durchschnittliche Desktop (Dual-Core Athlon 64 bei 1900 MHz). Wie die Erfahrung gezeigt, erforderlich, etwas weniger als 5 GB Platten und etwa 2,5 Gigabyte Speicher für den Prozess der „Sieben“.

Ab 2010 wurde die größte Zahl RSA lang 768 Bit einkalkuliert (232 Dezimalstellen oder RSA-768). Seine Offenbarung dauerte zwei Jahre mehrere hundert Computer auf einmal.

In der Praxis ist der RSA-Schlüssel lang – in der Regel 1024 bis 4096 Bits. Einige Experten glauben, dass die 1024-Bit-Schlüssel in naher Zukunft unzuverlässig werden können oder sogar länger kann geknackt werden sehr gut finanziert Angreifer. Allerdings würden einige argumentieren, dass 4096-Bit-Schlüssel auch in naher Zukunft bekannt gegeben werden können.

Chancen

Daher in der Regel wird angenommen, dass RSA sicher ist, wenn die Zahlen groß genug sind. Verwendung von Software zur Verfügung bereits in der Public Domain Wenn die Basiszahl von 300 Bits oder kürzer, und der verschlüsselten Text digitalen Signatur kann auf einem PC innerhalb weniger Stunden zerlegt werden. Ein Schlüssellänge 512 Bit, wie dargestellt, wie bereits 1999, mit dem Einsatz von einigen hundert Computern geöffnet werden. Heute ist es möglich, in wenigen Wochen eine öffentlich zugängliche Hardware. Somit ist es möglich, dass in buduschembudet leicht RSA-verschlüsselt an den Fingern offenbart, und das System wird hoffnungslos veraltet.

Offiziell im Jahr 2003 wurde in Frage gestellt, die Sicherheit von 1024-Bit-Schlüsseln genannt. Derzeit wird empfohlen, eine Mindestlänge von 2048 Bit zu haben.