Was ist Authentifizierung im Internet

Kürzlich deckt das Internet immer mehr Bereiche unseres Lebens. Fast alle können mit dieser Ressource durchgeführt werden. Zum Beispiel für Versorgungsleistungen zu zahlen, Geld auf eine andere Stadt, laden Sie Ihr mobiles Gerät, und so weiter. Es ist sehr oft die Authentifizierungsnachricht an auszusieben. Manchmal wissen wir nicht einmal über ihre Bedeutung nachzudenken und einfach nicht zahlen Aufmerksamkeit. Es wäre schön, noch genauer, was die Authentifizierung zu kennen. Nach diesem Prozess ist unsere persönlichen Informationen aus dem Einwirkungs Betrug zu schützen.

Konzept und Typen

Betrachten wir zunächst den Begriff der Selbst betrachten, die eine Authentifizierung ist. Es ist ein Test, oder, mit anderen Worten, die Überprüfung der Echtheit von Zugriffen auf einen bestimmten Benutzer des Systems. Es gibt mehrere Arten dieses Prozesses:

-

Einweg- und Zweiwege-Authentifizierung.

-

Univariate und multivariate Authentifizierung. Sie unterscheiden sich in der Anzahl der verwendeten Methoden.

-

Static – zugleich Benutzerinformationen Schutz bieten, wenn sie mit der Baustelle arbeiten.

-

Stabil – sind aus Abfangen von Benutzeridentifikationsdaten geschützt durch dynamische Anwendung.

-

Kontinuierlicher Authentication – Verifikationsanforderungen in jeder Stufe erfolgen.

Authentifizierungsverfahren Steuer

In mehr Einzelheiten die Frage, welche Authentifizierung wird helfen, die Methoden in diesem Prozess verwendet zu untersuchen. Es gibt mehrere Verifikationsmethoden:

-

Mit der Verwendung eines Passworts.

-

In Kombination – neben einem Passwort, mit anderen Steuer Attribute. Dies kann die Verschlüsselungs Dokumente, Smartcards, E-Tokens, Mobiltelefon sein.

-

Verwendung von Scan- oder Analyse der physiologischen Eigenschaften. Diese biometrische Verfahren zur Verifikation so genannte.

-

Mit der Nutzung der Satellitenkommunikation – hier der Authentifizierungsprozess wird auf der Grundlage der Bestätigung vom Standort über den Benutzer durchgeführt Navigationssystem GPS.

Das Prinzip des Verfahrens

Der Prozess der Authentizität des Objekts zu überprüfen, wenn Sie versuchen die gewünschte ID und geheime Informationen Login-Benutzer. Ein Beispiel für die Verwendung Einmalpasswort spiegelt sich am deutlichsten, dass eine solche Authentifizierung. Bei jeder Sitzung gibt der Benutzer einen Benutzernamen und ein Passwort vom System generiert. Darüber hinaus gibt es verschiedene Möglichkeiten des Zeichnens des Passworts auf. Zum Beispiel ändern sich die Zeichen, aber ich Algorithmus konstant bleibt.

Systemsicherheit zu gewährleisten ,

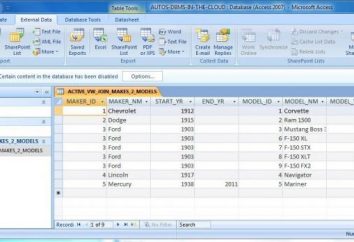

Im Moment gibt es unterschiedliche Authentifizierungssysteme, den Schutz für verschiedene Bereiche zur Verfügung stellen. In diesem Fall verwenden verschiedene Systeme, Programme verschiedene Methoden, um dadurch die erfolgreichste Verhinderung von Informationsverlust zu erreichen. So Tat-Id – System ist speziell davor zu schützen , Organisationen , nicht autorisierte Außenstehende . Das System basiert auf starke Authentifizierung mit der Verwendung verschiedener Authentifizierungsmethoden – und Mitarbeiter erhalten einen universellen Zugang.

Fälle von Hacking

Doch mit der Entwicklung der Angriff Authentifizierung Steuerungstechnologien aus den härteren Angreifern. So nach einem deutschen Polizeibeamten Mirko Manske, Fälle von Bankkonten hacken. Außerdem Authentifizierung mit zwei Authentifizierungsmethoden nicht selbst rechtfertigen, und bedeutet weiterhin aus den Bänken in Deutschland in den „Taschen“ von Cyber-Kriminellen fließen. Mirko Manske sprach auf dem Kongress in London mit einer Meldung über das Systemausfall verwendet iTAN-Codes, die fast alle Banken in Deutschland verwendet werden.

Wie im Zusammenhang mit den zunehmenden böswilligen Angriffen zu erkennen erfordert Authentifizierung mit verbesserten Methoden des Datenschutz. Entwickler entwickeln zuverlässige Methoden, aber sie sind auch erreichen und Hacker können.