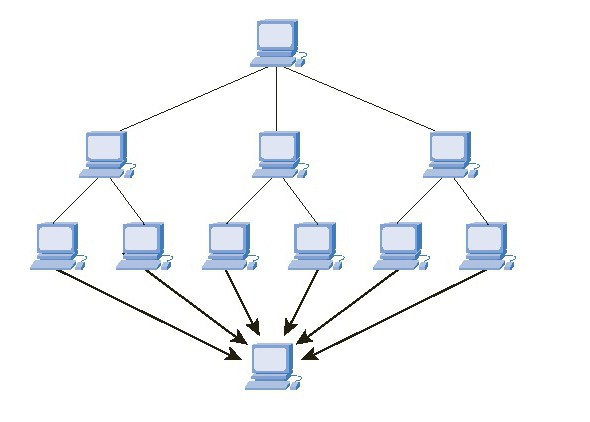

Angriff, während der Benutzer nicht auf bestimmte Ressourcen zugreifen können, DDoS-Angriffe genannt, oder ein Problem wie „Denial of Service“. Das Hauptmerkmal dieser Hacker-Attacken – eine gleichzeitige Abfrage mit einem großen Anzahl von Computern auf der ganzen Welt, und sie sind vor allem auf dem Server gerichtet ist gut geschützt von Unternehmen oder Behörden, zumindest – auf den einzelnen Non-Profit-Ressourcen.

Der Computer wurde mit infiziert ein Trojanisches Pferd, wird wie „Zombie“ und Hacker Hunderte oder sogar Zehntausende von „Zombie“ zu veranlassen , den Ausfall von Ressourcen (Denial of Service) verwenden.

Die Gründe für DDoS-Angriffe können viele sein. Lassen Sie uns versuchen, die beliebtesten und zugleich zu identifizieren, die Frage beantworten: „DDoS-Attacke – was es ist, wie Sie sich zu schützen, was die Folgen sind und was es bedeutet, durchgeführt wird“

Wettbewerb

Das Internet ist seit langem eine Quelle von Geschäftsideen gewesen, die Umsetzung von Großprojekten, und anderen Möglichkeiten, um eine sehr große Summe Geld zu verdienen, so kann DDoS-Attacke auf Bestellung hergestellt werden. Das heißt, wenn die Organisation im Fall eines Wettbewerbers will, es zu entfernen, es wird einfach an den Hacker beziehen (oder eine Gruppe davon) mit einem einfachen Ziel -. Paralyse zu beanstanden Unternehmen durch Internet-Ressourcen (DDoS-Angriffs auf dem Server oder Website).

Je nach den spezifischen Ziele und die Ziele, ein solcher Angriff auf eine feste Laufzeit montiert und mit entsprechender Kraft.

Betrug

Nicht selten DDoS-Angriff auf der Website wird auf Initiative von Hackern organisiert das System zu blockieren und den Zugriff auf persönliche oder andere sensible Informationen zu erhalten. Nachdem die Angreifer den Betrieb des Systems lahmlegen, können sie eine bestimmte Menge an Geld benötigen, um Funktionalität angegriffen Ressourcen wiederherzustellen.

Viele Online-Unternehmer auf den Bedingungen einverstanden vorgebracht, um ihre Maßnahmen Ausfallzeiten zu rechtfertigen und enorme Verluste produzieren – ist einfacher, eine kleine Menge Schwindler zu zahlen, als erhebliche Einnahmen zu verlieren jeden Tag wegen Ausfallzeiten.

Unterhaltung

Zu viele Benutzer World Wide Web nur aus Gründen der Neugier oder Spaß Interessen: „DDoS – Attacke – was ist das und wie zu tun“ Daher gibt es Fälle, in denen der Anfänger-Hacker für Spaß und die Probe Kräfte solche Angriffe auf zufällige Ressourcen zu organisieren.

Zusammen mit den Gründen DDoS-Attacken haben ihre Einstufung Funktionen.

- Bandbreite. Heute, fast jeden Computer ist mit einem Ort oder einem lokalen Netzwerk ausgestattet oder einfach mit dem Internet verbunden. Daher gibt es Fälle , das Netzwerk überfluten – eine große Anzahl von Anfragen mit fehlerhaften und nutzlos System auf bestimmte Ressourcen oder Geräte für die Zwecke ihrer späteren Ausfall oder Fehlfunktion (Kommunikationskanäle, Festplatten, Speicher, etc.).

- Absaugsystem. Ein solcher DDoS-Angriff auf dem Server gehalten Samp physischen Speicher, CPU und anderen Systemressourcen zu erfassen, aufgrund des Fehlens von denen das angegriffene Objekt einfach nicht möglich ist, vollständig zu bedienen.

- Looping. Endlose Verifikationsdaten und andere Zyklen, Handeln „im Kreis“, zwingen das Objekt eine Menge von Ressourcen zu verschwenden, wodurch Speicher verstopfen vor seiner völligen Erschöpfung.

- Falsch – Attacken. Diese Organisation soll Fehlalarm Schutzsysteme, die letztlich zu einer Blockade einiger Ressourcen führen.

- HTTP – Protokoll. Hacker senden maloomkie die HTTP-Pakete mit speziellen Verschlüsselung, eine Ressource, natürlich, sehen nicht, dass es DDoS-Angriff organisiert, um das Programm für den Server, ihre Arbeit tun, sendet er die Antwortpakete sind Kapazität viel größer, wodurch die Spur Opfer Bandbreite zu verstopfen, was wieder zum Scheitern des Dienstes.

- Smurf Angriff. Dies ist einer der gefährlichsten Arten. Ein Hacker auf einem Broadcast-Kanal sendet das Opfer eine Fälschung, das ICMP-Paket, in dem die Adresse des Opfers durch die Adresse des Angreifer ersetzt wird, und alle Knoten beginnen, eine Antwort auf die Ping-Anfrage zu senden. Dieses DDoS-Attacke – .. Programm, bei der Verwendung eines großen Netzwerks gerichtet, dh eine Anfrage durch 100 Computer verarbeitet, um 100-fach verstärkt werden.

- UDP-Überschwemmung. Diese Art des Angriffs ist etwas ähnlich wie die vorherigen, aber anstelle den ICMP-Pakete, die Angreifer verwenden, um die UDP-Pakete. Das Wesen dieser Methode ist es, die IP-Adresse des Opfers an die Adresse des Hackers zu ersetzen und vollständig die Bandbreite nutzen, die auch das System zum Absturz verursacht.

- SYN- Überflutung. Angreifer versuchen, gleichzeitig eine große Anzahl von TCP-SYN-Verbindungen durch den Kanal mit einer falschen oder ohne Absender laufen. Nach mehreren Versuchen, setzten die meisten Betriebssysteme vorhanden, um die problematische Verbindung und erst nach der n-ten Anzahl von Versuchen, um es zu schließen. SYN-Stream-Kanal ist ziemlich groß, und bald nach einer Anzahl von Versuchen, weigert das Opfer Kern keine neue Verbindung zu öffnen, um das gesamte Netzwerk zu blockieren.

- "Heavy – Pakete". Diese Art liefert die Antwort auf die Frage: Hacker „Was DDoS-Angriff Server ist“ -Pakete Member-Server senden, aber die Sättigung der Bandbreite nicht geschieht, wird die Aktion nur auf der CPU-Zeit gerichtet. Im Ergebnis führen diese Pakete zu einem Fehler im System, und es wird wiederum verweigert den Zugriff auf seine Ressourcen.

- Log – Dateien. Wenn die Quotenregelung und Drehsicherheitslücken aufweisen, kann ein Angreifer großes Volumen von Paketen senden, damit alle den freien Speicherplatz auf der Festplatte Server nehmen.

- Der Programmcode. Hacker mit mehr Erfahrung können vollständig die Struktur des Opfers Server erkunden und spezielle Algorithmen laufen (DDoS-Attacke – Exploit-Programm). Solche Angriffe auf ein gut geschützten kommerziellen Projekten von Unternehmen und Organisationen aus verschiedenen Bereichen und Bereichen in erster Linie ausgerichtet. Angreifer finden Lücken im Code und ungültige Anweisungen oder andere exklusive Algorithmen ausführen, die zu einem Nothalt-System oder eine Dienstleistung führen.

DDoS-Attacke: was es ist und wie Sie sich schützen

Methoden zum Schutz gegen DDoS-Attacken, gibt es viele. Und sie alle lassen sich in vier Teile aufgeteilt werden: passiv, aktiv, reaktiven und proaktiven. Was werden wir weitere Details sprechen.

Warnung

Hier müssen wir Prävention direkt selbst die Gründe, die eine DDoS-Attacke provozieren könnte. Diese Art kann jede persönliche Animositäten, Rechtsstreitigkeiten, Wettbewerb und andere Faktoren „erhöht“ die Aufmerksamkeit auf Sie, Ihr Unternehmen provozieren, und so weiter. D.

Wenn die Zeit, um diese Faktoren und nehmen Sie die entsprechenden Schlussfolgerungen zu reagieren, können Sie viele unangenehme Situationen vermeiden. Diese Methode kann mehr auf die zurückgeführt werden Managemententscheidung Problem als auf die technische Seite des Problems.

Retorsionsmaßnahmen

Wenn der Angriff auf Ihre Ressourcen fortsetzt, ist es notwendig, die Quelle Ihrer Probleme zu finden – der Kunde oder Auftragnehmer, – sowohl rechtliche als auch technische Hebelwirkung. Einige Firmen bieten Dienstleistungen böswillige technische Art und Weise zu finden. Auf der Grundlage der Fähigkeiten von Fachleuten in dieser Ausgabe beteiligt ist, kann nicht nur Hacker Durchführung DDoS-Angriffs gefunden werden, sondern auch direkt an den Kunden selbst.

Softwareschutz

Einige Hardware-und Software-Anbieter mit ihren Produkten können so ziemlich effektive Lösungen bieten, und DDoS-Angriff auf die Website wird Nakorn gestoppt werden. Als technischer Schutz separaten kleinen Server fungieren kann, die auf der Bekämpfung kleinen und mittleren DDoS-Angriffs richtete.

Diese Lösung ist ideal für kleine und mittlere Unternehmen. Für größere Unternehmen, Unternehmen und Behörden, gibt es ganze Hardware-Systeme mit DDoS-Attacken zu beschäftigen, die, zusammen mit dem hohen Preis, hervorragende Sicherheitsmerkmale aufweisen.

Filter

Sperren und sorgfältige Filterung von eingehendem Datenverkehr wird nicht nur die Wahrscheinlichkeit von Angriffen verringern. In einigen Fällen DDoS-Angriff auf dem Server vollständig ausgeschlossen werden kann.

zwei grundlegende Möglichkeiten, Verkehr zu filtern können identifiziert werden – Firewalls und vollständige Routing-Listen.

Filtration unter Verwendung von Listen (ACL) können Sie kleinere Protokolle, um herauszufiltern, ohne die TCP Arbeit zu brechen und nicht die Geschwindigkeit des Zugriffs auf die geschützte Ressource zu senken. Wenn jedoch der Hacker Botnetze oder Hochfrequenz-Abfragen verwendet, dann wird der Prozess unwirksam.

Firewalls sind viel besserer Schutz gegen DDoS-Attacken, aber ihr einziger Nachteil ist , dass sie nur für die privaten und nicht-kommerzielle Netze vorgesehen sind.

Spiegel

Das Wesen dieser Methode ist es, alle eingehenden Datenverkehr des Angreifers zurück zu umleiten. Dies kann dank einen leistungsfähigen Server und kompetent Fachleute durchgeführt werden, die nicht nur den Verkehr umleiten, sondern auch in der Lage sein, den Angriff auf Ausrüstung zu deaktivieren.

Die Methode funktioniert nicht, wenn es Fehler in den Systemdienste, Software-Codes und andere Netzwerk-Anwendungen.

Suche nach Schwachstellen

Diese Art des Schutzes ist auf der Korrektur von Exploits, Beheben von Fehlern in Web-Anwendungen und Systemen, sowie andere Dienstleistungen für den Netzwerkverkehr ausgerichtet. Die Methode ist nutzlos gegen Flood-Attacken, in welche Richtung es auf diese Schwachstellen ist.

moderne Ressourcen

100% Schutz garantiert diese Methode nicht. Aber es erlaubt Ihnen, effektiver zu anderen Aktivitäten durchführen (oder ein Satz davon) DDoS-Angriffe zu verhindern.

Verteilungssysteme und Ressourcen

Die Vervielfältigung von Ressourcen und Verteilungssysteme ermöglichen Benutzern mit Ihren Daten zu arbeiten, auch wenn sie an dieser Stelle auf dem Server wird DDoS-Angriff durchgeführt. anderer Server oder Netzwerk-Geräte kann für die Verteilung verwendet wird, sowie Dienstleistungen empfohlen physisch auf verschiedene Backup-Systeme (Rechenzentren) zu trennen.

Diese Methode des Schutzes ist die effektivste bisher, sofern die richtige Architektur erstellt wurde.

Ausweichen

Das Hauptmerkmal dieses Verfahrens ist, die Rücknahme und die Trennung des angegriffenen Objekt (Domain Namen oder die IP-Adresse), t. E. Alle operativen Ressourcen, die auf der gleichen Seite sind, sollen auf der Seite der Netzwerkadressen aufgeteilt und angeordnet sein, oder sogar in einem anderen Land. Dies ermöglicht es, jeden Angriff zu überleben und die interne IT-Struktur zu halten.

Dienstleistungen zum Schutz vor DDoS-Attacken

Sagen alles über die Geißel der DDoS-Angriff (was es ist und wie es zu kämpfen), können wir endlich einen guten Rat geben. Zu viele große Unternehmen bieten ihre Dienste für die Prävention und Behandlung solcher Angriffe. Grundsätzlich diese Unternehmen mit einer Reihe von Maßnahmen und eine Vielzahl von Mechanismen Ihres Unternehmen von den meisten DDoS-Angriffen zu schützen. Es arbeiten Fachleute und Experten auf ihrem Gebiet, so dass, wenn Sie über Ihr Leben kümmern, die besten (wenn auch nicht billig) Option wäre, eines dieser Unternehmen ansprechen.

Wie ist der DDoS-Angriff mit ihren eigenen Händen

Aware wird forearmed – ein sicheres Prinzip. Aber denken Sie daran, dass eine bewusste Organisation von DDoS-Attacken, die allein oder in einer Gruppe von Personen – eine Straftat, so dass dieses Material nur für die Führung vorgesehen ist.

Amerikanische IT-Führungskräfte Bedrohungen zu verhindern, hat ein Programm entwickelt, um den Widerstand zu testen, die Server und die Möglichkeit, DDoS-Angriffe von Hackern, gefolgt von der Beseitigung des Angriffs zu betonen.

Natürlich wandten sich die ‚heißen‘ Geister diese Waffen gegen die Entwickler selbst und gegen das, was sie kämpften. Der Codename des Produkts – LOIC. Diese Software ist frei verfügbar und im Prinzip ist gesetzlich verboten.

Die Schnittstelle und die Funktionalität des Programms ist ganz einfach, es kann jeder profitieren, der in DDoS-Angriff interessiert ist.

Wie alles selbst zu tun? Die Linien der Schnittstelle genug, um die IP-Opfer zu gelangen, stellen Sie dann die TCP- und UDP-Flows und die Anzahl der Anfragen. Voila – der Angriff begann, nachdem die Taste gehegt drücken!

Ernsthafte Ressourcen, wird natürlich nicht von dieser Software leiden, kann aber einige kleinere Probleme auftreten.