ACS – ist … Zutrittskontrolle

Zutrittskontrolle (ACS) – ein obligatorisches Element eines integrierten Sicherheitssystem, und ein integraler Bestandteil des modernen Büros als elektronisches Dokumentenmanagementsystem oder Klimaanlage.

Und das ist völlig gerechtfertigt, da es Ihnen erlaubt, eingehende und ausgehende Personen zu überwachen, die effektiv das Objekt am Eindringen in sein Gebiet von unerwünschten Personen schützen. Es ermöglicht zwischen dem Durchgang von Besuchern und Mitarbeitern verantwortlich für die Unternehmensgebäude zu unterscheiden.

Und das ist völlig gerechtfertigt, da es Ihnen erlaubt, eingehende und ausgehende Personen zu überwachen, die effektiv das Objekt am Eindringen in sein Gebiet von unerwünschten Personen schützen. Es ermöglicht zwischen dem Durchgang von Besuchern und Mitarbeitern verantwortlich für die Unternehmensgebäude zu unterscheiden.

Es wird oft in ein gemeinsames Sicherheitssystem integriert und interagiert mit Videoüberwachung und Alarmanlage. Auch bringt eine erweiterte Zutrittskontrollsystem, das System der Arbeitszeit aufzuzeichnen. Auf diese Weise können Sie den Zeitpunkt der Ankunft der Arbeitnehmer und ihrer Pflege kontrollieren. Was die Disziplin im Unternehmen nicht aber erhöhen.

Die wesentlichen Elemente des Zugangskontrollsystems

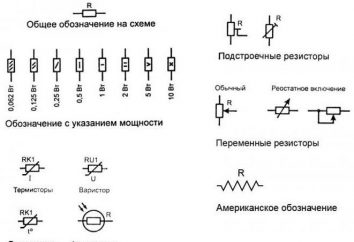

Hersteller produzieren ACS Ausrüstung, sehr viele. Jedoch bleiben seine Grundelemente unverändert: controller, reader Identifikatoren selbst persönliche Kennungen, Verriegelungs- und Ausrichtungsvorrichtung.

Personal ID (Karte, verschiedene Abzeichen, Schlüsselanhänger)

Ausgestellt für jeden Mitarbeiter und dient als Durchgang, so dass er auf dem Gebiet des Unternehmens erhalten könnte. In jeder dieser Karten aufgezeichnet eindeutigen Code beim Kontakt mit dem Lesegerät extrahiert. Dann wird der persönliche Code wird von der Steuerung ACS analysiert. Und wenn er die Kriterien für die Zulassung erfüllt, wird ein automatisches Signal an die Verriegelungsvorrichtung gesendet wird, öffnet sich die Tür, die Barriere ansteigt, wird das Drehkreuz entriegelt. Kommunikationsprotokolle in der persönlichen Kennung und der Leser kann variieren, und die Projektorganisation sollen dies berücksichtigen. In Russland, weit Mifare-Protokoll, Em-Marine.

Ausgestellt für jeden Mitarbeiter und dient als Durchgang, so dass er auf dem Gebiet des Unternehmens erhalten könnte. In jeder dieser Karten aufgezeichnet eindeutigen Code beim Kontakt mit dem Lesegerät extrahiert. Dann wird der persönliche Code wird von der Steuerung ACS analysiert. Und wenn er die Kriterien für die Zulassung erfüllt, wird ein automatisches Signal an die Verriegelungsvorrichtung gesendet wird, öffnet sich die Tür, die Barriere ansteigt, wird das Drehkreuz entriegelt. Kommunikationsprotokolle in der persönlichen Kennung und der Leser kann variieren, und die Projektorganisation sollen dies berücksichtigen. In Russland, weit Mifare-Protokoll, Em-Marine.

Leser

Verantwortlich für die Informationen von dem Codeträger und der Übertragung ihrer Steuereinheit zu extrahieren. Die Wahl des Lesers, zusätzlich zu den technischen Parametern bestimmt noch und den Innenraum, in dem die Installation durchgeführt werden.

Regler

Das Hauptelement der ACS. Dies ist die Komponente, Leistung und Zuverlässigkeit, die tief den gesamten Betrieb des Systems beeinträchtigt. Wenn die Aufgabe, einen Controller zu finden, die nicht mit einem Computer in Verbindung funktionieren wird, sollten Sie die Aufmerksamkeit auf die folgenden Merkmale achten:

Das Hauptelement der ACS. Dies ist die Komponente, Leistung und Zuverlässigkeit, die tief den gesamten Betrieb des Systems beeinträchtigt. Wenn die Aufgabe, einen Controller zu finden, die nicht mit einem Computer in Verbindung funktionieren wird, sollten Sie die Aufmerksamkeit auf die folgenden Merkmale achten:

- Die Menge der kontrollierten Ereignisse.

- Die Anwesenheit des internen Takts.

- Die maximale Anzahl von Benutzern.

- Unterstützung für programmierbare Regeln und andere.

Matcher

Es wird verwendet, um die Steuerung (oder mehr) an einen Server oder Bürocomputer zu verbinden. Manchmal ist dieses Gerät in der Zugriffssteuerung eingebettet.

Sperre

Schlösser, elektromagnetische und elektromechanische, Drehkreuze, Schranken, Tore, Tor. Auswahlvorrichtung für Sperrung erfolgt auf der Grundlage der spezifischen Anforderungen und die Art des Objekts.

Das Funktionsprinzip von ACS

Dieses System hat eine andere Konfiguration. Die einfachste – ist für eine Tür entworfen, ernst – sind in der Lage den Zugang zu den Banken zu kontrollieren, die Fabriken und großen Unternehmen. Normale Intercom – ist ein Beispiel für eine einfache Zugriffskontrolle.

Dieses System hat eine andere Konfiguration. Die einfachste – ist für eine Tür entworfen, ernst – sind in der Lage den Zugang zu den Banken zu kontrollieren, die Fabriken und großen Unternehmen. Normale Intercom – ist ein Beispiel für eine einfache Zugriffskontrolle.

Die Zugriffssteuerung wird nach diesem Prinzip durchgeführt. Am Eingang der Organisation, am Eingang zur geschlossenen Raum an den Bürotüren installierten mittels Zugangskontrolle: elektromagnetische Verriegelung, Drehkreuz oder dergleichen und der Leser .. Diese Vorrichtungen sind mit der Steuerung verbunden. Er empfängt und verarbeitet Informationen aus den persönlichen Kennungen empfangen und steuert die Aktoren.

Jeder Mitarbeiter mit einer persönlichen Kennung, die als berührungslose Zutrittskarte oder eine andere Art dient. Um das Gebiet des Unternehmens zu geben, sollte der Mitarbeiter ihre Karte an den Leser bringen, und der Passcode für die zuvor beschriebene Kette. Die Steuerung kann so programmiert werden, um bestimmte Zeitintervalle für den Zugriff (8,00-17,00) oder Mitarbeiter in bestimmten Räumlichkeiten zu übergeben. Zu diesem Schutz kann es auch angeschlossene Sensoren sein.

Alle Veranstaltungen auf die Bewegungen durch die Kontrollpunkte werden in dem Speicher des ACS aufgezeichnet. Dies ermöglicht ferner die Verwendung dieser Daten für die Analyse der Zeit für die Mitarbeiter arbeiten und den Erhalt der Arbeitsdisziplin Berichte. Hilfe dieser Informationen und offiziellen Untersuchungen.

Alle Veranstaltungen auf die Bewegungen durch die Kontrollpunkte werden in dem Speicher des ACS aufgezeichnet. Dies ermöglicht ferner die Verwendung dieser Daten für die Analyse der Zeit für die Mitarbeiter arbeiten und den Erhalt der Arbeitsdisziplin Berichte. Hilfe dieser Informationen und offiziellen Untersuchungen.

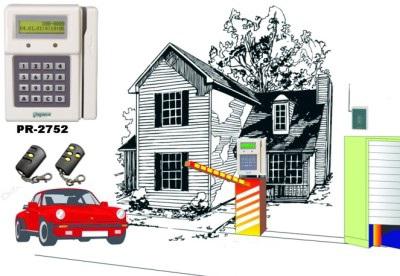

Installieren von ACS Übung Kontrolle über die Eingabe Fahrzeuge helfen. In diesem Fall muss der Fahrer präsentiert werden, wenn Sie Ihre persönlichen Identifikations Eingabe das Tor zu öffnen.

Die Arten der Zugriffskontrolle

Herkömmlicherweise können sie in den Stand-alone-Systeme und Netzwerk geteilt werden.

Autonome ideal für kleine Büros und kleine Gebäude. Sie sind nicht mit dem Computer verbunden und wird durch eine Master-Karte oder Brücken auf der Steuerung selbst gesteuert. In großen und mittleren geschützten Seiten ACS Anlage dieser Art wird nur selten verwendet. Die Ausnahme ist die Fernbedienung des Lokals oder als Backup-System. ACS ist Stand-alone-System auf dem zentralen Eingang und / oder zu den Notausgängen installiert.

Wenn ein solches Türsystem mit einer Kapazität von etwa tausend Personen ausgestattet mit der Implementierung einer Kombinationsschloss oder Leser kann ein Drehkreuz oder eine Barriere sein. In einem bescheidenen Büro mit allen einzelnen Tür kann mit einem eigenständigen Controller beschränkt sein, die auf das elektromechanischen (Solenoid) Schloss und kombiniert mit einem Lesegerät verbunden ist,

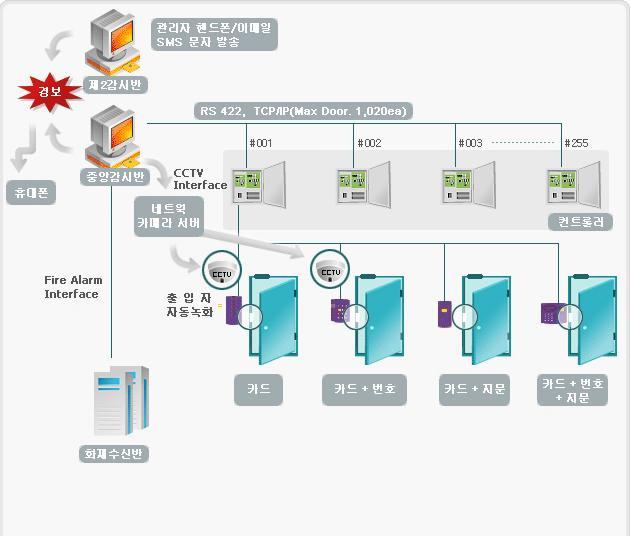

Network Access Control ACS werden als Kontrollen von einem oder mehreren Computern zusammengesetzt. Das PC überwacht, was in der Anlage geschieht und steuert deren Parameter. Eine solche Konstruktion ist viel flexibler und funktional. Das Netzwerkzugriffskontrolle sind sehr beliebt auf Objekte beliebiger Komplexität. Integration mit Sicherheits- und Videosystem ermöglicht einen umfassenden Schutz ohne zusätzliche Kosten.

Verbinden Sie mehrere Computer mit großen Anlagen aufgrund der Tatsache, dass einer von ihnen scheitern. Dies gewährleistet die Kontinuität des Dienstes.

Das Netzwerksystem mit dem Datenbankzugriffssteuerungssystem ermöglicht auf bestimmten Kennung und seine Bewegung im geschützten Objekt detaillierte Statistiken abzuleiten. Sie können sehen, welche Art von Zugriffsrechten für jeden Mitarbeiter.

Hauptmerkmale von ACS – Eto'o Kontrolle und Zugriffskontrolle

Hauptmerkmale von ACS – Eto'o Kontrolle und Zugriffskontrolle

Die Hauptfunktion. Es ermöglicht den Mitarbeitern die Zugriffsrechte zu teilen und sich weigern, unerwünschte Personen zu übergeben. Die Organisation von Steuergeräten zu sperren. Sie können den Durchgang von Personal an den Wochenenden und Feiertagen für das Unternehmen, und nach der Arbeitsschicht verhindern.

Abholung und Lieferung von Statistiken

Sammlung von Informationen Kontrolle und Steuerung ist konstant. Wer ging durch welchen Punkt und wie oft. Für jeden der Mitarbeiter die Informationen erhalten kann: Zeit der Ankunft / Abfahrt, versuchten Zugang zu bestimmten Bereichen oder Räumlichkeiten, in einer verbotenen Zeit zu vertreiben versuchen. Sie können Spur eines Mitarbeiters bewegt sich in das Gebiet halten, es ACS Leser passiert. Alle identifizierten Disziplinarverletzungen können in gebracht werden privaten Unternehmen Mitarbeiter und Täter Management ordnungsgemäß werden informiert.

Mitarbeiter nur Zugriff auf elektronische Pässe

Ein Mitarbeiter durch den Kontrollpunkt vorbei, identifiziert die Karte und den Monitor Schutzschirm kann auch Informationen über die Mitarbeiter und das Foto anzuzeigen. Dadurch wird die Möglichkeit des Eindringens einer fremden ID zu beseitigen. Die Regeln der Reaktion ACS können innerhalb kurzer Zeit auf dem Unternehmen auf einen einzigen Karte Zugang Wiedereintritt durch den Checkpoint blockieren.

Ein Mitarbeiter durch den Kontrollpunkt vorbei, identifiziert die Karte und den Monitor Schutzschirm kann auch Informationen über die Mitarbeiter und das Foto anzuzeigen. Dadurch wird die Möglichkeit des Eindringens einer fremden ID zu beseitigen. Die Regeln der Reaktion ACS können innerhalb kurzer Zeit auf dem Unternehmen auf einen einzigen Karte Zugang Wiedereintritt durch den Checkpoint blockieren.

Arbeitszeit

ACS können Sie Aufzeichnungen über die Arbeitszeit zu halten, auf der Grundlage der Punkte der An- und Abreise vom Arbeitsplatz von Menschen. Als Ergebnis können wir die Gesamtarbeitszeit der Mitarbeiter unter Berücksichtigung der „Raucherpausen“, Mittagessen und andere. Zu Beginn des Arbeitstages berechnen, einen Bericht über die Arbeiter erzeugen kann, nicht einen Kontrollpunkt an der angegebenen Zeit bestanden hat, wird es die Nachzügler oder nicht veröffentlichte Arbeit zeigen. Analog dazu können Sie einen Bericht am Ende der Arbeitsschicht schaffen.

Autonomiezeit

Ausgestattet mit ununterbrochen an der Macht ACS wird nicht aufhören, seine Arbeit an dem zentralen Stromausfall. Darüber hinaus kann aufgrund der funktionalen Steuerung, kann es weiter zu arbeiten und Steuercomputer zu stoppen.

Schutz in Echtzeit

Management Kontrollsystem Zugangskontrolle Zugang bietet die Möglichkeit , unter dem Schutz bestimmter Räumlichkeiten zu schießen und zu setzen. Und Sie können Informationen in Echtzeit auf Notfallsituationen durch ein organisiertes bekommen Meldesystem von den Verantwortlichen. Sowie Alarmereignisse werden in einer Datenbank gespeichert, die Sie diese Informationen später anzeigen können.

Sicherheitsbeauftragte aufgrund der Mittel ACS kann, ohne den Arbeitsplatz zu verlassen, verwalten Tore und Türen, initiieren Alarme. Setzen Sie ihn einfach in den Computer Boden Pläne des Gebäudes und Checkpoint – Layout.

Management über das Internet oder Mobiltelefon

Wenn zu einer weltweiten Netzwerk Zugriffskontrollverwaltung verbunden fern das System steuern und ihren Betrieb zu überwachen.

Integration mit anderen Systemen

Feuer, Alarmanlage, Videoüberwachung ist perfekt mit dem Zutrittskontrollsystem integriert. Integration mit Videoüberwachung bietet eine visuelle Kontrolle des geschützten Bereichs. Und so schnell wie möglich macht es möglich, so weit wie möglich zu identifizieren, die Täter zu identifizieren und zu blockieren.

mit Alarm Die Kombination ermöglicht es Ihnen, eine gemeinsame Antwort auf unbefugtes Betreten zu setzen. So können Sie zur Arbeit in dem Schutz der Sirene im Büro zu bekommen, eine alarmierende Lampe zu beleuchten oder einfach die Türen im rechten Teil des Unternehmens sperrt.

Die Integration mit dem Feueralarm ist von entscheidender Bedeutung. Dies wird automatisch alle Checkpoints im Brandfall entriegeln. Was deutlich wird die Evakuierung der Arbeitnehmer in der kritischen Phase vereinfachen.

Ein paar Worte über das Design

Während der Projektentwicklung, sollte ACS berücksichtigen zuerst die auf der Anzahl der Durchgänge auferlegten Beschränkungen, abbildet. Anzahl der Vergangenheit sollte das Wachstum des Unternehmens unter Berücksichtigung berechnet werden, sonst hat man sich in einer Situation finden kann, wo die Zahl der Mitarbeiter den Maximalwert für das System erreicht und haben es capacious zu einem ändern. Die optimale Lösung für das Design – Installation eines modularen Systems, das für Upgrades oder Expansion ermöglicht. In Anbetracht der begrenzten Budget ist es sinnvoll, die Möglichkeit der Integration mit anderen Zutrittskontrollsystemen, verantwortlich für die Sicherheit zu berücksichtigen. Auf die Vorteile dieser Kombination sind oben beschrieben worden. Deaktivieren Sie diese. der Job-Designer helfen, ein solches System zu schaffen, die für den Kunden notwendig ist. Ein gut komponierten Projekt wird wiederum erheblich die Arbeit des Installateurs erleichtern. Und besser, wenn bei der Gestaltung und Installation von einem und demselben Unternehmen beschäftigt. Sie kann und Wartung in der Zukunft holen.