Identifizierung und Authentifizierung: Grundlagen

Identifizierung und Authentifizierung sind die Grundlage der modernen Software- und Hardware-Sicherheit, wie alle anderen Dienstleistungen vor allem für die Wartung dieser Themen bestimmt sind. Diese Konzepte stellen eine Art ersten Verteidigungslinie, die Gewährleistung der Sicherheit von Informationsraum Organisation.

Was ist das?

Identifizierung und Authentifizierung haben unterschiedliche Funktionen. Die erste stellt ein Subjekt (Benutzer oder Prozess, der im Auftrag von fungiert) die Möglichkeit, ihren eigenen Namen zu erzählen. Durch die Authentifizierung ist die zweite Seite vollständig davon überzeugt ist, dass das Thema wirklich der ist, für den er sich ausgibt. Oft als Synonym Identifizierung und Authentifizierung werden durch den Begriff „Post Name“ und „Authentifizierung“ ersetzt.

Sie selbst sind in verschiedene Sorten unterteilt. Als nächstes betrachten wir, dass eine Identifizierung und Authentifizierung sind und was sie sind.

Beglaubigung

Dieses Konzept sieht zwei Arten: one-way, muss der Kunde zunächst an den Server unter Beweis stellen zu authentifizieren, und bilateral, dh, wenn eine gegenseitige Bestätigung durchgeführt wird. Ein typisches Beispiel dafür, wie eine Standard-Identifizierung und Authentifizierung von Benutzern führen – ist in ein bestimmtes System anmelden. So können verschiedene Arten in verschiedenen Objekten verwendet werden.

In einer vernetzten Umgebung, wo die Identifizierung und Authentifizierung von Benutzern geographisch verteilten Parteien auf, prüfen den Dienst durch zwei Aspekte gekennzeichnet sind:

- dass wirkt als Authentifikator;

- wie es durch den Austausch von Daten Authentifizierung und Identifizierung organisiert und wie sie zu schützen.

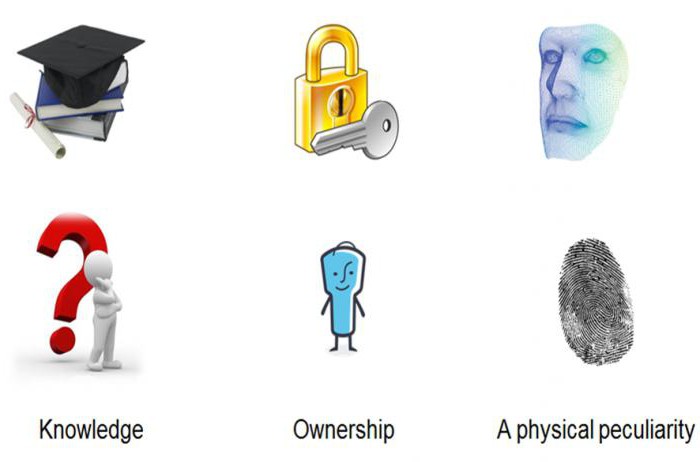

Um seine Echtheit zu bestätigen, muss das unter einem der folgenden Einheiten dargestellt werden:

- bestimmte Informationen, die er kennt (persönliche Nummer, ein Passwort, einen speziellen kryptographischen Schlüssel, etc …);

- sicher, was er besitzt (persönliche Karte oder ein anderes Gerät einen ähnlichen Zweck hat);

- bestimmte Sache, die ein Element davon (Fingerabdruck, Sprache oder andere biometrische Identifizierung und Authentifizierung von Benutzern) ist.

Systemfunktionen

In der offenen Netzwerkumgebung, die Parteien nicht einen vertrauenswürdigen Pfad haben, und es wird gesagt, dass in der Regel die Informationen durch das Subjekt übertragen schließlich aus der Information unterschiedlich sein können für die Authentifizierung empfangen und genutzt werden. Erforderliche Sicherheit von aktivem und passiven Netzwerk Sniffer, das heißt, Schutz gegen Korrekturen, Abfangen oder Wiedergabe verschiedenen Daten. Kennwort Übertragungsoption im klaren ist nicht zufriedenstellend und kann einfach nicht den Tag retten, und verschlüsselte Passwörter, weil sie nicht vorgesehen sind, die Wiedergabe Schutz. Deshalb ist heute komplexe Authentifizierungsprotokolle verwendet.

Die sichere Identifizierung ist schwierig, nicht nur wegen einer Vielzahl von Netzwerk-Bedrohungen, sondern auch für eine Vielzahl von anderen Gründen. Die erste praktisch jede Authentifizierungsentität verschleppt werden kann, oder verfälschen oder Scouting. ein Widerspruch zwischen Zuverlässigkeit ist auch ein System im Einsatz auf der einen Seite und den Systemadministrator Benutzerkomfort oder – auf der anderen Seite. So wird aus Sicherheitsgründen mit einer gewissen Häufigkeit erforderlich, um den Benutzer auffordern, erneut Einführung der Authentifizierungsinformationen (wie kann stattdessen er einige andere Leute sitzen müssen), und es nicht schafft nur zusätzliche Probleme, sondern erhöht auch die Chance, dass jemand kann Informationseingabe hebeln. Darüber hinaus bedeutet die Zuverlässigkeit des Schutzes signifikanten Einfluss auf seinem Wert.

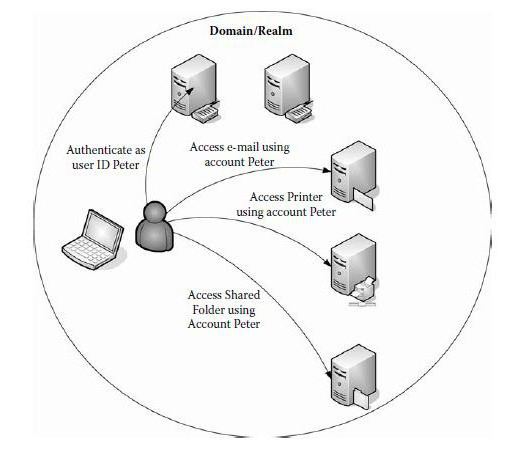

Moderne Identifizierungs- und Authentifizierungssysteme unterstützen das Konzept der Single-Sign-on mit dem Netzwerk, die die Anforderungen hinsichtlich der Benutzerfreundlichkeit in erster Linie ausgerichtet ist. Wenn das Standard – Unternehmensnetzwerk eine Menge von Informationsdienste hat, die Möglichkeit eines unabhängigen Zirkulation Bereitstellung, dann ist die Mehrfachgabe von persönlichen Daten wird zu aufwendig. Im Moment ist es noch nicht möglich zu sagen, dass die Verwendung von Single-Sign-On-Netzwerk ist normal, da die dominierenden Lösungen sind noch nicht gebildet.

So viele versuchen, einen Kompromiß zwischen Erschwinglichkeit, Komfort und Zuverlässigkeit der Mittel zu finden, die eine Identifizierung / Authentifizierung bietet. Benutzerberechtigung in diesem Fall erfolgt nach individuellen Regeln.

Besondere Aufmerksamkeit sollte darauf geachtet werden, dass der Dienst verwendet wird, kann als das Objekt der Angriffe auf die Verfügbarkeit ausgewählt werden. Wenn die Systemkonfiguration wird so gemacht , dass nach einer bestimmten Anzahl von Fehlversuchen die Möglichkeit zur Eingabe gesperrt wurde, dann kann der Angreifer Operation legitime Benutzer von nur wenigen Tastendrücken stoppen.

Passwort-Authentifizierung

Der wesentliche Vorteil dieses Systems ist, dass es sehr einfach ist und kennen die meisten. Passwörter sind seit langem von Betriebssystemen und anderen Diensten, und mit dem richtigen Gebrauch der vorgesehenen Sicherheit verwendet, die für die meisten Organisationen durchaus akzeptabel ist. Auf der anderen Seite, durch einen gemeinsamen Satz von Eigenschaften solcher Systeme sind die schwächsten Mittel, durch die Identifizierung / Authentifizierung implementiert werden kann. Authorization wird in diesem Fall ganz einfach, weil Passwörter eingängig sein muss, aber es ist nicht schwierig, die Kombination von einfach zu erraten, vor allem, wenn die Person, die Präferenzen eines bestimmten Benutzers kennt.

Manchmal kommt es vor, dass die Passwörter sind im Prinzip nicht geheim gehalten, so sind ziemlich Standardwerte in der spezifischen Dokumentation angegeben, und nicht immer nach dem System installiert ist, sie ändern.

Wenn Sie Ihr Passwort eingeben können Sie sehen, in einigen Fällen Menschen sogar spezielle optische Geräte verwenden.

Benutzer, die wichtigsten Akteure der Identifizierung und Authentifizierung werden Kennwörter häufig informieren Kollegen zu denen zu bestimmten Zeiten Besitzer gewechselt haben. In der Theorie in solchen Situationen wäre es richtiger sein, spezielle Zugangskontrollen zu verwenden, aber es ist nicht in dem Einsatz in der Praxis. Und wenn das Passwort zwei Leute wissen, ist es sehr erhöht die Chancen, dass am Ende davon und erfahren Sie mehr.

Wie es zu beheben?

Es gibt verschiedene Tools wie Identifizierung und Authentifizierung geschützt werden kann. Die Informationsverarbeitungskomponente kann versichern folgt:

- Die Einführung von verschiedenen technischen Einschränkungen. Am häufigsten setzen Regeln für die Kennwortlänge und die Verwendung bestimmter Zeichen.

- Office-Kennwortablauf, das heißt, sie müssen regelmäßig ausgetauscht werden.

- Begrenzter Zugang zu grundlegender Kennwortdatei.

- Die Begrenzung der Gesamtzahl der fehlgeschlagenen Versuche, die verfügbar sind, wenn Sie sich einloggen. Aufgrund dieser Angreifer muß nur die Aktionen durchgeführt werden, Identifizierung und Authentifizierung sowie die Sortierverfahren durchzuführen, können nicht verwendet werden.

- Vorläufige Schulung der Anwender.

- Mit spezieller Software Passwort-Generator, der solche Kombinationen zu schaffen, die ausreichend melodische und einprägsam sind.

Alle diese Maßnahmen können in jedem Fall verwendet werden, auch wenn sie zusammen mit Passwörtern auch andere Mittel zur Authentifizierung verwendet wird.

Einmalpasswörter

Die obigen Ausführungsformen sind wiederverwendbar, und im Falle von Kombinationen Angreifer Öffnung in der Lage, bestimmte Vorgänge im Namen des Benutzers auszuführen. Deshalb ist als ein stärkeres Mittel resistent gegen die Möglichkeit eines passiven Netzwerk Sniffer, verwenden Einmalpassworte, durch die Identifikations- und Authentifizierungs-System ist viel sicherer, wenn auch nicht so praktisch.

Im Moment, einer der beliebtesten Software Einmal-Passwort-Generator ist ein System namens S / KEY, veröffentlicht von Bellcore-. Das grundlegende Konzept dieses Systems besteht darin, dass es eine bestimmte Funktion der F ist, der bekannt ist, sowohl für den Benutzer und dem Authentifizierungsserver. Das folgende ist ein geheimer Schlüssel K, bekannt nur für einen bestimmten Benutzer.

Bei der anfänglichen Verabreichung Benutzern wird diese Funktion einzugeben mehrfach verwendet wird, dann wird das Ergebnis auf dem Server gespeichert. Anschließend wird die Authentifizierungsprozedur wie folgt:

- Auf dem Benutzersystem vom Server kommt, zu der Anzahl, die um 1 kleiner als die Anzahl, wie oft die Funktion auf den Schlüssel verwendet.

- Benutzerfunktion wird in der Anzahl der Male geheimen Schlüssel verwendet, der in dem ersten Punkt gesetzt wurde, woraufhin das Ergebnis über das Netzwerk an die Authentifizierungsserver direkt gesendet wird.

- Der Server verwendet diese Funktion mit dem Wert erhalten wird, und dann wird das Ergebnis verglichen mit dem zuvor gespeicherten Wert. Wenn die Ergebnisse übereinstimmen, wird die Identität des Benutzers festgelegt, und der Server speichert den neuen Wert ein, und nimmt dann der Zähler um eins.

In der Praxis hat die Umsetzung dieser Technologie eine etwas kompliziertere Struktur, aber im Moment ist es egal. Da die Funktion irreversibel ist , auch wenn das Passwort Abfangen oder Erhalten von unberechtigtem Zugriff auf den Authentifizierungsserver nicht die Möglichkeit bieten zu erhalten , um die privaten Schlüssel und jede Möglichkeit, vorherzusagen , wie es genau wie das folgende einmalige Passwort aussehen wird.

In Russland als einheitlichem Service, ein spezieller Zustand Portal – „Einzigartiges System zur Identifizierung / Authentifizierung“ ( „ESIA“).

Ein weiterer Ansatz zum starken Authentifizierung System liegt darin, dass das neue Passwort in kurzen Abständen erzeugt wurde, die auch durch den Einsatz von speziellen Programmen oder verschiedener Chipkarten realisiert. In diesem Fall muss der Authentifizierungsserver den entsprechenden Passwort-Erzeugungsalgorithmus und bestimmte Parameter, die mit ihm, und zusätzlich übernimmt, muss als Taktsynchronisationsserver und das Client vorhanden sein.

Kerberos

Kerberos-Authentifizierungsserver zum ersten Mal erschien in der Mitte der 90er Jahre des letzten Jahrhunderts, doch seitdem hatte er schon viele grundlegende Veränderungen erhalten. Im Moment sind die einzelne Komponenten des Systems in fast jedem modernen Betriebssystem.

Der Hauptzweck dieses Dienstes ist das folgende Problem zu lösen: es gibt ein gewisses nicht-sicheres Netzwerk und die Knoten in seiner konzentrierten Form in verschiedenen Themen Benutzern und Server und Client-Software-Systeme. Jede solche Einheit vorhanden ist, einzelner geheimer Schlüssel, und bei Personen mit einer Möglichkeit, ihre Echtheit zu dem Thema der S zu beweisen, ohne die er einfach wird es nicht bedienen, wird es brauchen, um nicht nur zu nennen sich selbst, sondern auch zu zeigen, dass er einige weiß geheimer Schlüssel. Zur gleichen Zeit ohne Möglichkeit, nur in die Richtung Ihres geheimen Schlüssel S wie in der ersten Instanz zu senden das Netzwerk ist offen, und darüber hinaus ist S nicht kennen, und im Prinzip sollte ihn nicht kennen. In dieser Situation, weniger einfache Technologie-Demonstration von Wissen über diese Informationen.

Elektronische Identifizierung / Authentifizierung über Kerberos-System sorgt für deren Verwendung als einen vertrauenswürdigen Dritten, die Informationen über den geheimen Schlüssel bedienten Seiten hat und unterstützen sie bei der Durchführung von paarweise Authentifizierung, falls erforderlich.

So schickte der Client zuerst in einer Abfrage, die die notwendigen Informationen darüber enthält, sowie den angeforderten Dienst. Danach gibt Kerberos ihm eine Art von Ticket, das mit einem geheimen Schlüssel der Server, sowie eine Kopie von einigen der Daten von ihm verschlüsselt ist, die geheime Schlüssel des Clients ist. In dem Fall, dass festgestellt wird, dass der Client wurde entschlüsselt Informationen sollte es, das heißt, er war in der Lage zu zeigen, dass der private Schlüssel ihn wirklich bekannt ist. Dies zeigt an, dass der Kunde ist die Person, für die es ist.

Besonderes Augenmerk sollte hier getroffen werden, um sicherzustellen, dass die Übertragung des geheimen Schlüssels auf dem Netzwerk nicht durchgeführt, und sie werden ausschließlich zur Verschlüsselung verwendet.

Authentifizierung unter Verwendung von Biometrik

Biometrics beinhaltet eine Kombination von automatisierten Identifizierung / Authentifizierung von Personen auf der Basis ihrer Verhaltens- oder physiologische Eigenschaften. Physikalische Mittel zur Identifizierung und Authentifizierung bieten einen Retina-Scan und Augen Cornea, Fingerabdrücke, Gesichts- und Handgeometrie, sowie andere persönliche Daten. Die Verhaltensmerkmale umfassen auch die Art der Arbeit mit der Tastatur und die Dynamik der Unterschrift. Kombinierte Verfahren sind die Analyse der unterschiedlichen Eigenschaften der menschlichen Stimme, sowie die Anerkennung seiner Rede.

Ein solche Identifizierung / Authentifizierung und Verschlüsselungssysteme sind weit verbreitet in vielen Ländern auf der ganzen Welt, aber für eine lange Zeit, sie sind extrem hohen Kosten und Komplexität der Anwendung verwendet. In jüngerer Zeit hat sich die Nachfrage nach biometrischen Produkten erhöhte sich deutlich aufgrund der Entwicklung des E-Commerce, weil aus der Sicht des Benutzers, ist viel einfacher zu präsentieren, als einige Informationen zu erinnern. Dementsprechend schafft die Nachfrage das Angebot, so dass der Markt begann relativ preiswerte Produkte zu erscheinen, die vor allem auf Fingerabdruckerkennung fokussiert sind.

In der überwiegenden Mehrzahl der Fälle, Biometrie wird in Kombination mit anderen authenticators wie Smartcards verwendet. Oft biometrische Authentifizierung ist nur die erste Verteidigungslinie und fungiert als Mittel zur Verbesserung der Smartcard, einschließlich verschiedenen Verschlüsselungs Geheimnisse. Wenn mit dieser Technologie wird die biometrische Vorlage auf der gleichen Karte gespeichert.

Aktivität auf dem Gebiet der Biometrie ist ausreichend hoch. Relevant bestehende Konsortium, sowie sehr aktive Arbeit ist im Gang, verschiedene Aspekte der Technologie zu standardisieren. Heute können wir viel von Werbeartikeln sehen, die biometrischen Technologien präsentiert werden als ideales Mittel erhöhter Sicherheit bieten und zugleich für die Massen erschwinglich.

ESIA

System zur Identifizierung und Authentifizierung ( „ESIA“) ist ein besonderer Service entwickelt, um die Umsetzung der verschiedenen Aufgaben auf die Überprüfung der Echtheit der Antragsteller und die Mitglieder der Zusammenarbeit zwischen den Behörden im Fall von kommunalen oder öffentlichen Dienstleistungen in elektronischer Form im Zusammenhang zu gewährleisten.

Um Zugang zu einem „einzigen Portal der staatlichen Strukturen“ zu gewinnen, sowie jede andere Informationssysteme Infrastruktur von bestehenden E-Government, müssen Sie zunächst ein Konto und als Folge registrieren, PET zu erhalten.

Ebenen

Portal eines einheitlichen Systems zur Identifizierung und Authentifizierung bietet drei grundlegende Ebenen der Konten für Einzelpersonen:

- Vereinfacht. Für seine Registrierung einfach schließen Sie Ihren Vor- und Nachnamen, sowie einige besondere Kommunikationskanal in Form einer E-Mail-Adresse oder ein Mobiltelefon. Diese Primarstufe, durch die eine Person auf eine begrenzte Liste von verschiedenen staatlichen Stellen den Zugriff nur, sowie die Fähigkeiten der bestehenden Informationssysteme gibt.

- Standard. Zu erhalten, zunächst erforderlich, ein vereinfachtes Konto herausgibt, und dann auch zusätzliche Informationen, einschließlich Informationen von der Passnummer und Versicherungs individuellen Konto. Diese Information wird durch Informationen Rentensystem und der Föderale Migrationsdienst automatisch überprüft und, falls die Prüfung erfolgreich ist, wird das Konto auf Standardniveau übertragen, es öffnet den Benutzer zu einer erweiterten Liste von staatlichen Leistungen.

- Bestätigt. Um dieses Niveau der Rechnung zu erhalten, ein einheitliches System zur Identifizierung und Authentifizierung erfordert , dass Benutzer auf einen Standard – Account, sowie den Nachweis der Identität, die durch einen persönlichen Besuch einer autorisierte Service – Abteilung oder durch den Erwerb einen Aktivierungscodes über durchgeführt wird Einschreiben. Für den Fall, dass die einzelne Bestätigung erfolgreich ist, wird das Konto auf eine neue Ebene gehen, und den Benutzer den Zugriff auf eine vollständige Liste der benötigten öffentlicher Dienstleistungen gewinnen.

Trotz der Tatsache, dass die Verfahren komplex genug zu sein scheinen, um tatsächlich die vollständige Liste der erforderlichen Daten sehen kann direkt auf der offiziellen Website, so dass es möglich ist die Registrierung für ein paar Tage in Anspruch nehmen.