Anti-Virus-Software – ein Computer-Tool zur Erkennung und Entfernen von Viren

Offenbar nehmen die Schöpfer der ersten Computer konnten nie, dass es im Laufe der Zeit Sicherheitsbedrohungen für das System sein wird, sich und der Benutzer in den Speichereinrichtungen gespeicherten Daten. Aber … sie waren, was die Notwendigkeit verursachte wirksame Abhilfe zu schaffen, die später bekannt als „Anti-Virus-Software.“ Liste der bekanntesten und leistungsstarke Pakete werden im Folgenden vorgestellt. Eine lange Verweilzeit auf dem Verständnis , dass das gleiche eineineeines sind Computerviren, und wie zu identifizieren, zu isolieren oder entfernen.

Anti-Virus-Software: Was ist das? Ein wenig Geschichte

Also, was ist eine Virenbedrohung und Mittel mit ihnen umgehen? Wenn Sie an diesen Tagen sehen, wenn der Computertechnologie nur beginnt sich zu entwickeln, in der Regel Virus ist eine ausführbare Datei (.exe, .bat, und so weiter. D.), der Einführung von denen die integrierten in Codes und Befehle aktiviert, die es Ihnen ermöglichen, Schäden an Computersystemen zu verursachen.

Im Gegensatz zu modernen viralen Applets, arbeitete sie ausschließlich bei Aktivierung durch den Nutzer relevanten Dateien, und ihre Aktionen wurden vor allem bei der Unterbrechung des Betriebssystems ausgerichtet. Somit schützt zunächst Antivirus nur das System, aber keine Daten.

Betreff Schutz

Heute eine solche Bedrohung wird immer seltener. Priorität für das Virus wird Spionage, Diebstahl vertraulicher Daten, die Erpressung von Geld. Allerdings fallen in die Kategorie der Viren und alle Arten von Adware, die in in das System und die Ursache Unannehmlichkeiten Arbeit aktiviert werden können, sagen wir, das Internet.

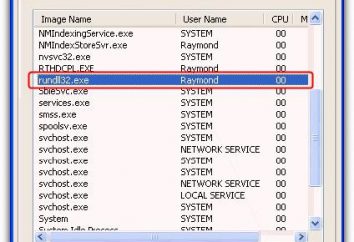

In der Tat hat das Eindringen von Bedrohungen der Computersysteme stark genug verändert. Zum größten Teil ist dies auf das Internet zurückzuführen. Weniger häufig, können Sie Viren auf Wechselmedien finden. Allerdings ist ihr Verhalten auch ganz anders, als es vorher war. Sie können als das offizielle Programm oder Systemdienst Maskerade, in das System unter dem Vorwand der Standardbibliotheken zu durchdringen, die ausführbaren Code enthalten, ihre eigenen Kopien zu erstellen, und so weiter. D.

Nach der Aktivierung ist die Strecke eine solche Maßnahme ist es sehr schwierig, so empfiehlt es sich ein Anti-Virus-Programm, unabhängig davon, zu installieren, ob der Benutzer mit dem Internet verbunden ist. Die Folgen können katastrophal sein, zum Beispiel den Verlust von Geld aus dem Kartenkonto. Eine solche vertrauliche Informationen wie Benutzernamen und Passwörter Finanzdienstleistungen oder geheime Entwicklung zugreifen zu können , ist jetzt wie nie zuvor gefragt. Dies bringt den bekannten Ausdruck, dass der eine in den Sinn, die die Informationen besitzt, die Welt besitzt?

Viren

Unnötig zu sagen, werden die Viren und Virenschutz sehr eng miteinander verbunden. Das ist nur das Hauptproblem liegt in der Tatsache, dass Viren immer einen Schritt voraus Sicherheitssoftware sind. Es ist nicht verwunderlich, denn heute sind sie im Internet sind wie Pilze nach dem regen wachsen und Entwickler bedeutet, diese Bedrohungen zu begegnen einfach keine Zeit für sie hat.

Warum entsteht erst vor kurzem Coder Viren, dass die Penetration auf Computern Benutzerinformationen unter Verwendung eines 1024-Bit-Algorithmen verschlüsselt sofort, obwohl Anti-Virus-Labor auf die Möglichkeiten gerade gekommen ist, vor denen die 128-Bit-Verschlüsselung. Aber die Methoden der hier prognostizieren, auch.

Also, was haben wir heute? Es wird angenommen, dass diese Arten von Viren in der gegenwärtigen Phase der Entwicklung der Computertechnologie sind die häufigsten:

- Laden;

- Datei;

- Laden und Datei;

- des Dokuments;

- Netzwerk.

Nach der Art der Arbeit werden sie in resident aufgeteilt und nicht ansässig sind. Der einzige Unterschied ist , dass der residente Virus im Speicher nach dem Abschluss der Arbeiten im Zusammenhang mit der Anwendung bleiben kann oder warten sie, und sie nicht ansässig ist ausschließlich im Programmzeitraum.

Die wichtigsten Arten von Bedrohungen betrachtet, die folgenden zu sein:

- Parasiten;

- Würmer;

- Trojaner;

- Rootkits;

- Stealth;

- parasitäre verschlüsselte Viren;

- Viren ohne die ständige Signatur Matten;

- Viren ruhend Inkubationsdauer vor der Belichtung;

- Adware;

- Keyloggern;

- Coder;

- Blutegel und t. d.

Und dies ist nur ein kleiner Teil das, was in der Lage sein, um die Anti-Virus-Software zu erkennen und zu neutralisieren. Dies ist leider für viele einfaches Freeware-Paket ist, um es milde auszudrücken, eine gewaltige Aufgabe. Aber um zu verstehen, dass alle mit Anti-Virus-Software verbunden ist, zu sortieren, beginnt die Grundsätze für ihren Betrieb und die Methoden der bestehenden oder potentielle Bedrohungen zu bestimmen.

Technologie potenzielle Bedrohungen zu identifizieren

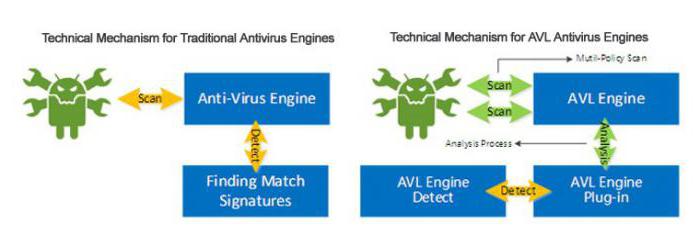

Zunächst stellen wir fest, dass die meisten heute bekannten Antiviren-Anwendungen auf die Datenbank so genannte Virussignatur basieren. Mit anderen Worten, dass die Daten enthalten Beispiele von Strukturen solcher Bedrohungen und Rückschlüsse auf das Verhalten des infizierten Systems.

Solche Datenbanken sind fast stündlich und im Rahmen der Anti-Virus-Pakete auf dem Remote-Server-Entwickler aktualisiert. Im zweiten Fall ist dies auf die Entstehung neuer Bedrohungen durch. Der große Vorteil solcher Basen ist etwas, das einfach auf der Grundlage der bestehenden Testergebnisse und potenziell gefährlicher neuer Elemente bestimmt werden kann, dass die Datenbanken von Unterschriften fehlen. So können wir sagen, dass die Antiviren-Software – diesen ganzen Komplex, bestehend aus ein Basis-Software-Paketen, Datenbanken, Viren und Mitteln der Interaktion zwischen ihnen.

Signaturanalyse

Wenn wir über die Methodik bei der Bestimmung Bedrohungen verwendet, eine der führenden sprechen, ist es die Signatur-Analyse, die die Strukturen der Virus-Dateien aus vorhandenen Vorlagen oder zuvor definierten Schemata zu vergleichen ist, die untrennbar mit der heuristischen Analyse verknüpft sind.

Um mögliche Bedrohungen zu identifizieren ist einfach unersetzlich Sache, obwohl eine 100-prozentige Garantie der Bestimmung keine Bedrohung für moderne Viren.

Sorten von Wahrscheinlichkeitstest

Eine weitere Technologie, die von fast allen derzeit bekannten Schutzpakete (zB Antivirus, „Doctor Web“, „Kaspersky“ und viele andere) verwendet wird, ist die Gefahr auf der Grundlage seiner strukturellen Erscheinungsbild und das Verhalten des Systems zu bestimmen.

Es verfügt über drei Niederlassungen: die Heuristik und Verhaltensanalyse und ein Verfahren zur Herstellung der Prüfsummen von Dateien zu vergleichen (am häufigsten zu erkennen Viren verwendet, die als Systemdienst und harmlos Programm Maskerade können). Dann sind Sie und der Vergleich von eingebetteten Codes, und die Analyse der Auswirkungen auf das System, und vieles mehr.

Aber das wirksamste Mittel, wird angenommen, dass ein Vergleich der Prüfsummen sein, die eine potentielle Gefahr in 99,9% der 100 Fälle zu identifizieren.

proaktiver Schutz

Eine der Methoden für die Vorausplanung potenzielle Bedrohungen zu identifizieren proaktiven Schutz aufgerufen werden. Diese Module sind in den meisten Anti-Virus-Programme zur Verfügung. Aber was ist mit der Zweckmäßigkeit der Anwendung gibt es zwei diametral entgegengesetzte Ansichten.

Auf der einen Seite scheint es möglich zu identifizieren potenziell unsicheres Programm oder dateibasierte und signaturbasierten Wahrscheinlichkeitsanalyse. Aber auf der anderen Seite – dieser Ansatz ist sehr häufig Fehlalarme gesehen auch bei der Blockierung legitimer Anwendungen und Programme. Jedoch im Rahmen der Technologie wird diese Technik fast universell einsetzbar.

Die bekanntesten Antiviren-Software: Die Liste

Nun, vielleicht gehen wir direkt auf das Anti-Virus-Programm. Unnötig zu sagen, deckt nicht alle von ihnen arbeiten, so beschränken wir die bekanntesten und leistungsfähigen Antivirus- und Computerprogramme berücksichtigen, einschließlich sowohl kommerzielle als auch freie Software.

Inmitten all dieser großen Anzahl einzelner Pakete sind die folgenden:

- Anti-Virus-Produkte "Kaspersky Lab";

- Antivirus „Doctor Web“ und die dazugehörige Software ;

- antivirale Pakete ESET (NOD32, Smart Security);

- avast;

- avira;

- Bitdefender;

- Comodo Antivirus;

- 360 Sicherheit;

- Panda Cloud;

- Antivirus AVG ;

- Microsoft Security Essentials;

- McAffe Software-Produkte;

- Symantec-Produkte;

- Antivirus-Software von Norton;

- Optimizern mit integrierten Anti-Virus-Module wie Advanced System Pflege und t. d.

Natürlich können Sie drei Arten von Programmen finden:

- vollständig geöffnet Quelle (frei);

- Shareware (Shareware-Version, oder „trial Antivirus“) mit einer Laufzeit von Probebetrieb ca. 30 Tage;

- Handelsprodukte (gegen Entgelt), den Kauf einer speziellen Lizenz oder Aktivierungsschlüssel erforderlich ist.

Freeware, Shareware und kommerzielle Versionen von Paketen: Was ist der Unterschied?

Im Gespräch über die verschiedenen Arten von Anwendungen ist es erwähnenswert, dass der Unterschied zwischen den beiden nicht nur in der Tatsache ist, dass Sie für einige zu zahlen haben oder aktivieren sie und für andere nicht. Unterm Strich ist viel tiefer. Zum Beispiel kann ein Test Anti-Virus-, arbeitet in der Regel nur 30 Tage und ermöglicht es dem Benutzer, alle Funktionen zu bewerten. Aber nach dieser Zeit kann es entweder vollständig ausgeschaltet werden, oder einige wichtige Sicherheitsmodule zu blockieren.

Es ist klar, dass nach einer Reise über jeden Schutz und kann keine Rede sein. Aber im zweiten Fall wird der Benutzer, grob gesprochen, wird eine Art von leicht (Lite) Antivirus, eine kostenlosen Version, die keinen vollständigen Satz hat Bedrohungen zu ermitteln und hat nur das Nötigste für die Detektion und Neutralisierung von Viren oder bereits System infiziert ist, entweder auf ihrer Stufe der Penetration. Aber wie die Praxis zeigt, wie Scanner ist in der Lage, nicht nur potentiell schädliche Programme, Skripte oder Applets zu übertragen, aber manchmal die vorhandenen Viren nicht erkennen.

Die einfachsten Methoden zur Aktualisierung von Datenbanken und Software

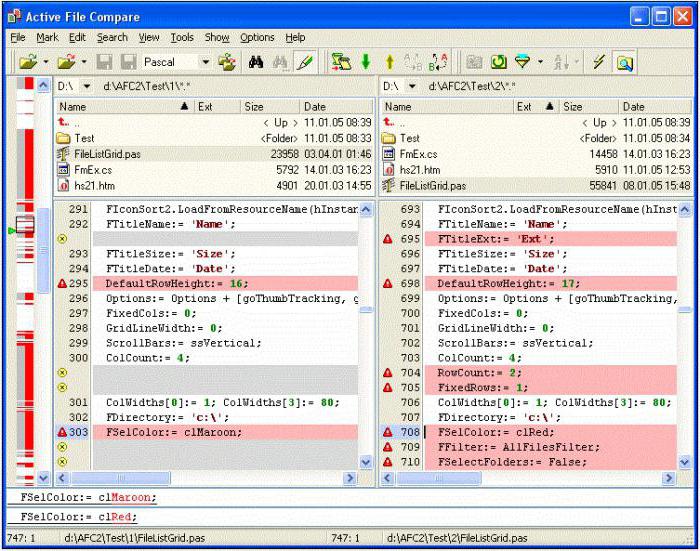

Wie für Updates auf alle Pakete dieser Prozesse voll automatisiert. Wenn dies eine Datenbank von Signaturen geschieht und aktualisieren, und die Module des Programms (die meist betroffenen oft kommerzielle Produkte).

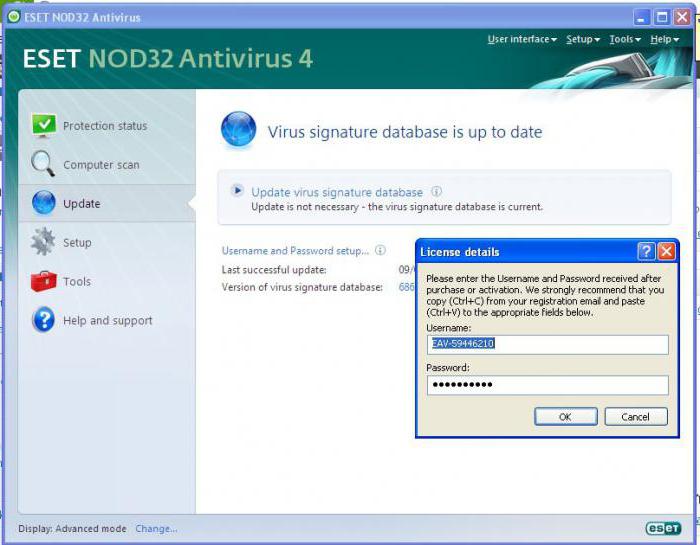

Doch für manche Programme, können Sie eine spezielle Freeware-Schlüssel verwenden, die alles Paket Funktion in einem bestimmten Zeitraum aktiviert. Zum Beispiel nach diesem Prinzip Arbeitspakete NOD32, ESET Smart Security, das Programm „Kaspersky Lab“ und viele andere. ein spezielles Login und Passwort für die Anwendung in voller Kraft zu arbeiten, einfach eingeben. Manchmal müssen Sie können diese Daten in dem Lizenzcode konvertieren. Aber dieses Problem wird von der offiziellen Webseite der Entwickler gelöst, wo der gesamte Prozess dauert einige Sekunden.

Was Benutzer wählen?

Wie aus der oben, Anti-Virus-Software zu sehen – es ist ein komplexes System, und nicht von einer lokalen Natur, und die aus einer Vielzahl von Modulen, von denen ein direkten Interaktion zur Verfügung gestellt werden muß (Datenbank von Signaturen, Programmmodule, Scanner, Firewalls, Analysatoren, „Arzt“ Malware zu entfernen Codes von kontaminierten Gegenständen, und so weiter. d.).

Was die Wahl ist natürlich voll integrierten Schutz nicht empfohlen primitive Programme oder kostenlose Versionen von kommerziellen Produkten verwendet werden, die für die Home-Installation nur geeignet sind, und dann nur unter der Bedingung, dass ein solches Terminal nicht in der Lage ist, auf das Internet zuzugreifen. Aber für das gesamte Computersystem mit verzweigten lokaler Verbindung, keinen Zweifel, haben die offizielle Freigabe der Software-Lizenz zu kaufen. Aber dann, wenn nicht vollständig, so doch zumindest zu einem großen Teil können Sie in der Sicherheit und Systemen sicher sein, und die darin gespeicherten Daten.