Spyware auf Ihrem Computer. Wie zu erkennen und Spyware entfernen?

Mit Viren und die Folgen ihrer Auswirkungen auf die Computersysteme heute bekannt fast alle Anwender. Unter allen Bedrohungen, die am häufigsten Hofraum durch Spyware besetzt, die die Aktionen von Benutzern und beteiligte in dem Diebstahl von vertraulichen Informationen zu überwachen. Es wird gezeigt, was solche Anwendungen und Applets und diskutierten Fragen im Zusammenhang mit wie Spyware auf Ihrem Computer zu erkennen bildet und ohne Schaden für das System dieser Bedrohung loszuwerden.

Was ist Spyware?

Um damit zu beginnen, die Spyware-Anwendung oder eine ausführbare Applets, häufig Spyware (Spionage in Englisch „Spion“) genannt, Viren im üblichen Sinne, die als solche nicht. Das heißt, sie haben praktisch keine Auswirkungen auf das System hinsichtlich seiner Integrität oder Effizienz, obwohl die infizierten Computer in einem RAM-Speicher kann und Systemressourcen verbrauchen. Aber in der Regel ist es nicht besonders durch die Leistung des Betriebssystems betroffen.

Aber das ist ihr Hauptzweck ist genau der User Experience Monitoring, so weit wie möglich – der Diebstahl von vertraulichen Daten, die Substitution von E-Mail für die Spam-Sendung, die Analyse der Web-Anfragen und leiten zu Websites, die bösartige Software, die Analyse der Informationen auf der Festplatte enthält, und so weiter selbst .. natürlich, dass jeder Benutzer sollte mindestens ein primitives Antivirus-Paket für den Schutz eingestellt werden. Jedoch zum größten Teil keine kostenlose Anti-Viren-Software, viel weniger in Windows integrierten Firewall volles Vertrauen in der Sicherheit nicht geben. Einige Anwendungen können einfach nicht erkannt werden. Hier und da ist eine berechtigte Frage: „Und was ist, dann sollten Sie Ihren Computer vor Spyware schützen?“ Lassen Sie uns die grundlegenden Aspekte und Konzepte berücksichtigen.

Arten von Spyware

Bevor über die praktische Lösung einsteigen sollte klare Vorstellung darüber, welche Art von Anwendungen und Applets auf die Spyware-Klasse verweisen. Bis heute gibt es mehrere Grundtypen:

- Key-Logger;

- Scanner, Festplatten;

- Bildschirm Spionen;

- mail Spione;

- Proxy-Spion.

Jedes Programm ist eine andere Auswirkungen auf dem System, so dass jetzt mal sehen, wie Spy-Software eindringende auf Ihrem Computer und was sie auf dem infizierten System zu tun.

Spyware Einbruchmethoden in Computersystemen

Heute aufgrund der unglaublichen Entwicklung des Internet-Technologie World Wide Web ist der Hauptkanal offen zu verletzlich und dass Bedrohungen dieser Art sind für die Einführung in dem lokalen Computersystem oder Netzwerk verwendet wird.

In einigen Fällen wird Spyware auf Ihrem Computer durch den Benutzer installiert, so paradox es klingt. In den meisten Fällen hat er nicht einmal erkennen. Und das alles nur banal. Zum Beispiel haben Sie aus dem Internet heruntergeladen scheint ein interessantes Programm zu sein, und das Installationsprogramm ausführen. In den frühen Stadien sieht es aus wie gewohnt. Aber von Zeit zu Zeit manchmal gibt es Fenster mit einem Vorschlag zusätzliche Software zu installieren oder Add-ons zu dem Web-Browser. Normalerweise ist dies alles in kleiner Schrift geschrieben. Ein Benutzer versucht, mit der neuen Anwendung, um schnell die Installation abzuschließen und anfangen zu arbeiten, oft nicht achte darauf, stimmt alle Bedingungen und … schließlich eingebettet wird „Agent“ Informationen zu sammeln.

Manchmal ist Spyware auf Ihrem Computer im Hintergrund installiert, dann der Maskierung von kritischen Systemprozessen. Die hier verfügbaren Optionen können genug sein: die Installation von nicht vertrauenswürdiger Software, Herunterladen von Inhalten aus dem Internet, Öffnungs verdächtige E-Mail-Anhänge und sogar ein einfacher Besuch einig unsichere Ressource im Internet. Wie klar ist, ist zu verfolgen, eine solche Anlage ohne besonderen Schutz einfach unmöglich.

Auswirkungen

Im Hinblick auf den Schaden von Spionen gemacht, wie gesagt, im System als Ganze nicht in irgendeiner Weise reflektiert wird, sondern die Benutzerinformationen und persönliche Daten in Gefahr.

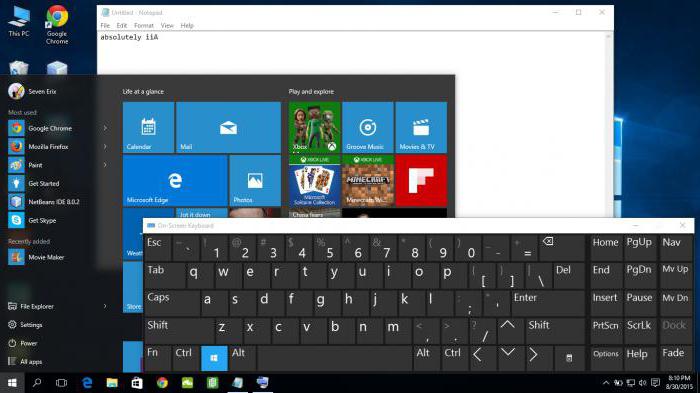

Die gefährlichste alles diese Art der Anwendung sind die sogenannten Keyloggern und einfacher, Keyloggern. Nur sie sind in der Lage den Zeichensatz zu folgen, die es einem Angreifer ermöglicht, die gleichen Benutzernamen und Passwörter, Bankdaten oder Karten PIN-Codes zu bekommen, und all-die Tatsache, dass der Benutzer wollen nicht zugänglich für ein breites Spektrum von Menschen zu machen. In der Regel, nachdem alle Daten zu bestimmen gehen sie an einen entfernten Server zu schicken, oder per E-Mail, natürlich, im verborgenen Modus. Deshalb wird empfohlen, wichtige Informationen wie zum spezifischen Nutzen-Coder speichern zu verwenden. Darüber hinaus empfiehlt es sich, keine Dateien auf der Festplatte zu speichern (HDD sie leicht Scanner finden) und Wechselmedien, aber zumindest auf dem Flash-Laufwerk, und immer mit dem Schlüssel-Decoder.

Unter anderem betrachten viele Experten den Einsatz von On-Screen-Tastatur in den sichersten, wenn sie die Unannehmlichkeiten dieses Verfahrens bestätigen.

Tracking-Bildschirm in Hinblick darauf, was der Benutzer aktiviert ist, ist die Gefahr nur dann, wenn die vertraulichen Daten oder Registrierungsinformationen eingegeben. Spy einfach im Laufe der Zeit macht Screenshots und sendet sie an den Angreifer. Mit Hilfe der Tastatur auf dem Bildschirm, wie im ersten Fall, wird das Ergebnis nicht. Und wenn zwei Spione zugleich arbeiten, ist es in der Regel nicht verstecken.

E-Mail-Tracking auf der Kontaktliste durchgeführt. Das Hauptziel ist die Substitution des Inhalts des Briefes, wenn Sie es für die Zwecke des Versands von Spam versenden.

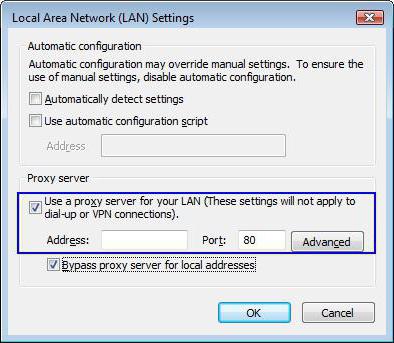

Proxy Spione Schaden verursacht nur in dem Sinne, dass der lokale Computer-Terminal in eine Art Proxy-Server umgewandelt wird. Warum tun Sie es? Ja, nur dahinter zu verstecken, zum Beispiel der IP-Adresse des Benutzers bei der Begehung rechtswidriger Handlungen. Natürlich muss der Benutzer nicht darüber wissen. Hier zum Beispiel, gehackt jemand in das Sicherheitssystem einer Bank und stahl eine bestimmte Menge an Geld. autorisierte Dienste Maßnahmenverfolgung zeigt, dass der Hacking wurde mit dem Anschluss mit dem IP-etwas durchgeführt, bei einem solchen Adresse befindet. spezielle Dienstleistungen und ins Gefängnis zu der ahnungslosen Person geschickt zu kommen. Doch nichts Gutes darüber?

Die ersten Symptome einer Infektion

Gehen Sie jetzt zu üben. Wie Sie Ihren Computer nach Spyware, wenn plötzlich zu prüfen, für welchen Gründen auch immer, haben über die Sicherheitsintegrität des Systems schlichen? Um dies zu tun, müssen Sie wissen, wie die ersten Stufen der manifestierte Auswirkungen solcher Anwendungen.

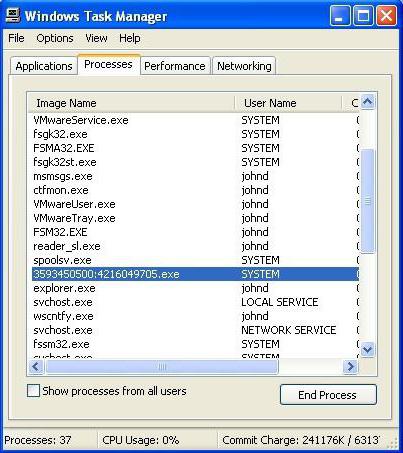

Wenn ohne ersichtlichen Grund zu geringer Leistung oder das System in regelmäßigen Abständen „hängt“ bemerkt und sich weigert zu arbeiten, sollte bei der Verwendung der Last auf den Prozessor und Speicher sowie die Überwachung aller aktiven Prozesse zunächst einen Blick.

In den meisten Fällen ein Benutzer in dem gleichen „Task-Manager“ wird nicht vertraut Dienst finden, die bisher nicht im Prozessbaum war. Dies ist nur die erste Glocke. Die Schöpfer der Spyware ist nicht dumm, so dass Programme erstellen, die als Systemprozesse verkleidet sind, und sie ohne spezielle Kenntnisse im manuellen Modus zu identifizieren, ist es einfach unmöglich. Dann beginnen die Probleme mit Internet-Anschluss, die Startseite ändern, und so weiter. D.

Wie Sie Ihren Computer nach Spyware überprüfen

Wie bei der Prüfung Zustand Antiviren-Software wird nicht helfen, vor allem, wenn sie die Bedrohung verpasst haben. Am allerwenigsten braucht es eine Art portable Version von Dr. Web Cure It! oder Kaspersky Virus Removal Tool (oder besser – so etwas wie Rettungs-Disc, das System zu überprüfen, bevor es geladen wird).

Wie Spyware auf Ihrem Computer zu finden? In den meisten Fällen ist es empfehlenswert, ein eng Sonderklasse Anti-Spyware-Programm (Spyware, AVZ, XoftSpySE Anti-Spyware, Microsoft Anti-Spyware, etc.) konzentriert zu verwenden. Der Scanvorgang wird in ihnen, sowie anschließende Entfernung voll automatisiert. Aber auch hier gibt es einige Dinge, die die Aufmerksamkeit auf die Zahlung wert sind.

Standardverfahren und wurde von Software von Drittanbietern: Wie Spyware von Ihrem Computer entfernen

Entfernen von Spyware von Ihrem Computer, können Sie auch manuell, aber nur unter der Bedingung, dass das Programm nicht maskieren.

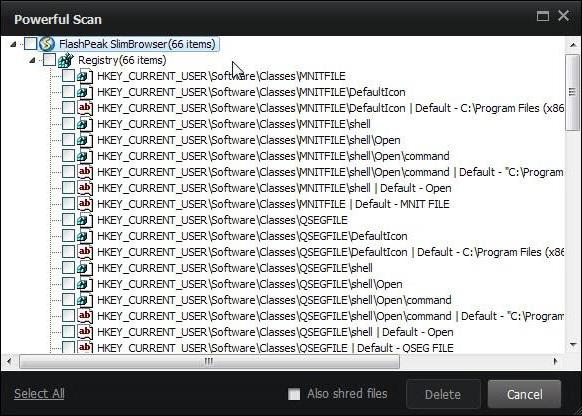

Um dies zu tun, können Sie in der Liste der Programme beziehen und Komponenten die gewünschte Anwendung aus der Liste zu finden und um die Deinstallation zu starten. Allerdings ist die das Deinstallationsprogramm von Windows, um es gelinde auszudrücken, nicht sehr gut, weil die Reserven nach Abschluss eines Haufens von Computerschrott, so lushche Verwendung spezialisierte Tools wie IObit Uninstaller, die, zusätzlich zu dem Standard-Weg zu entfernen, für die Suche nach Rest Dateien für eingehende Abtastung ermöglichen oder sogar Tasten und Einträge in der Systemregistrierung.

Nun ein paar Worte über das sensationelle Dienstprogramm Spyhunter. Viele nennen es fast ein Allheilmittel für alle Krankheiten. Wir lassen uns zu widersprechen. Es scannt das nichts System, wirklich, manchmal ein falsch positives Ergebnis gibt nicht das Problem ist. Die Tatsache, dass es ausreichend ist, problematisch zu deinstallieren. In dem normalen Benutzer der Gesamtmenge der Aktion durchgeführt wird, nur den Kopf drehen werden.

Was zu bedienen? Schutz vor diesen Bedrohungen und Suche nach Spyware auf Ihrem PC können erreicht werden, beispielsweise auch mit Hilfe ESET NOD32 Antivirus-Paket oder Smart Security auf „diebstahlgesichert“ -Funktion aktiviert. Doch jeder wählt, dass eine bessere und leichter für ihn.

Legalisiert Spionage in Windows 10

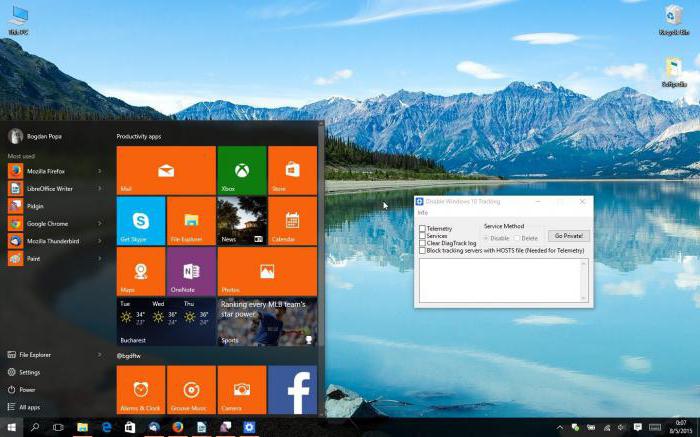

Aber das ist nicht alles. Alle oben genannten besorgt nur, wie die Spyware in das System eindringen, wie sie sich verhalten, und so weiter. Am. Aber was, wenn Spionage legalisiert zu tun?

Microsoft Windows 10 in diesem Zusammenhang ist bemerkenswert, nicht zum Besseren. Hier gibt es eine Menge von Dienstleistungen, die Sie deaktivieren möchten (den Austausch von Daten mit Remote-Servern von Microsoft, die Verwendung von Identifikations für die Werbung, das Senden von Daten an die Firma, die Positionsbestimmung unter Verwendung von Telemetrie, erhält Updates von mehreren Standorten aus, und so weiter. D.).

Gibt es einen 100-prozentigen Schutz?

Wenn Sie sorgfältig prüfen, wie Spyware auf Ihrem Computer eindringen und was sie tun danach etwa 100 Schutz Prozent kann nur eines sagen: Es existiert nicht. Auch bei der Verwendung des ganzen Arsenals von Sicherheits-Tool können Sie bei 80 Prozent sicher sein, nicht mehr. Jedoch durch den Benutzer sollte sich keine provozierenden Aktionen in Form von Besuch verdächtige Websites sein, installieren Sie unsichere Software, ignorieren Anti-Virus-Warnungen, Öffnen E-Mail-Anhänge von unbekannten Quellen und so weiter. D.