Algorithmen zur Datenverschlüsselung. Symmetrische Verschlüsselungsalgorithmen. RSA-Verschlüsselungsalgorithmus. DES-Verschlüsselungsalgorithmus. Wählen Sie den Verschlüsselungsalgorithmus

In unserem Computerzeitalter der Menschheit verweigert zunehmend Informationen in handgeschriebener oder gedruckter Form zu speichern, lieber elektronische Dokumente zu tun. Und wenn vor einem Papier oder Pergament, zu stehlen, aber jetzt ist es in elektronische Informationen zu brechen. Selbst als Algorithmen Datenverschlüsselung haben seit Urzeiten bekannt. Viele Kulturen haben es vorgezogen, ihr einzigartiges Wissen zu verschlüsseln, so dass sie nur Person kenntnisreich zu bekommen. Aber mal sehen, wie es auf unserer Welt angezeigt wird.

Was ist ein Datenverschlüsselungssystem?

Um zu beginnen, um zu bestimmen, dass ein kryptographisches System im Allgemeinen darstellen. Grob gesagt, ist dies ein spezieller Algorithmus zum Aufzeichnen von Informationen, die nur bis zu einem bestimmten Kreis von Menschen verständlich sein würde.

In diesem Sinne ist er ein Fremder alles sieht, sollte (im Prinzip ist es) scheint sinnlos Satz von Zeichen. Lesen Sie eine Sequenz kann nur jemand, der die Regeln ihrer Lage kennt. Als einfaches Beispiel können Sie den Verschlüsselungsalgorithmus mit der Schreibweise von Worten, zum Beispiel bestimmen, von hinten nach vorne. Natürlich ist dies die primitivste ist, kann man sich vorstellen. Die Implikation ist, dass, wenn Sie die Regeln für die Einreise wissen, um den ursprünglichen Text nicht funktioniert wurde.

Warum tun Sie es?

Was das alles mit aufkommt ist wahrscheinlich nicht zu erklären, notwendig. Schauen Sie, für welche Menge an Wissen von den alten Zivilisationen verlassen, werden nun verschlüsselt. Ob die Alten uns nicht wollen, um herauszufinden, ob es alles getan wurde, war, dass der Mensch kann sie nur benutzen, wenn der gewünschte Grad der Entwicklung – aber es kann nur raten.

Wenn wir jedoch über die heutige Welt zu sprechen, hat die Informationssicherheit eines der größten Probleme geworden. Beurteilen Sie selbst, denn es gibt viele Dokumente in den Archiven der gleichen sind, die einige Regierungen wollen nicht anwenden, wie viele geheime Entwürfe als neue Technologien. Aber all dies ist, im Großen und Ganzen ist der primäre Zweck des sogenannten Hacker, im klassischen Sinne des Wortes.

Es kommt nur ein Satz in den Sinn, die eine klassische Prinzipien der Tätigkeit Natana Rotshilda geworden ist: „Wer die Informationen besitzt, besitzt die Welt“ Und das ist, warum die Informationen, die notwendig sind, vor neugierigen Blicken zu schützen, damit sie nicht jemand anderes für ihre eigenen egoistischen Zwecke genutzt haben.

Cryptography: Ausgangspunkt

Nun, bevor die Struktur selbst unter Berücksichtigung, dass jeden Verschlüsselungsalgorithmus hat, ein wenig tauchen Sie ein in die Geschichte, in jenen Tagen, als die Wissenschaft in den Kinderschuhen steckte.

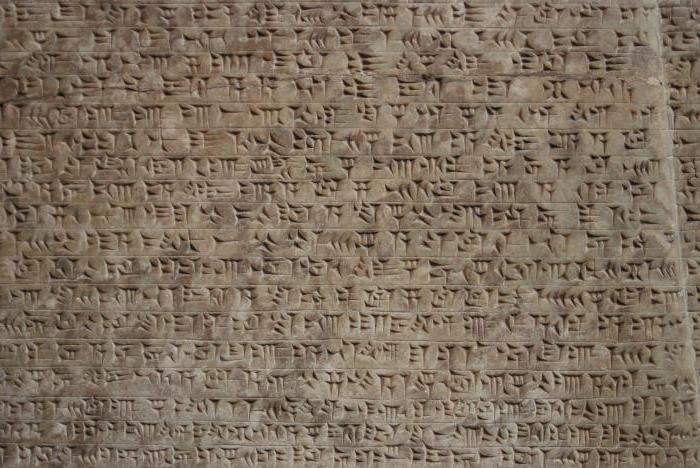

Es wird angenommen, dass die Kunst der Daten versteckt aktiv mehrere tausend Jahre vor unserer Zeit zu entwickeln begann. Superiority ist mit den alten Sumerer, König Solomon und die ägyptischen Priester gutgeschrieben. Erst viel später wurden die gleichen Runenzeichen und Symbole wie. Aber was ist interessant: manchmal Textverschlüsselungsalgorithmus (nämlich werden sie zum Zeitpunkt kodifiziert) war , dass in dem gleichen alten sumerischen Keil ein Zeichen einen Buchstaben nicht nur bedeuten konnte, sondern auch das ganze Wort, das Konzept oder sogar Vorschlag. Aufgrund dieser Interpretation dieser Texte selbst mit modernen Verschlüsselungssystemen ermöglicht, das ursprüngliche Aussehen von Text wiederherzustellen, ist es absolut unmöglich. Apropos moderne Sprache, ist es schon recht weit fortgeschritten, wie es jetzt ist ausgedrückt, symmetrische Verschlüsselungsalgorithmen. Sie wohnen allein.

Die moderne Welt: Arten von Verschlüsselungsalgorithmen

Was den Schutz vertraulicher Daten in der modernen Welt betrifft, so sollte es auch an den Tagen wohnen, wenn die Computer für die Menschheit nicht bekannt. Ganz zu schweigen davon, wie viel Papier in die Alchemisten übertragen, oder den gleichen Templars, zu versuchen, die wahre Texte zu verstecken, um ihnen das Wissen bekannt ist, ist es zu bedenken, dass, da die Entstehung von Kommunikationsproblem verschlechtert hat nur.

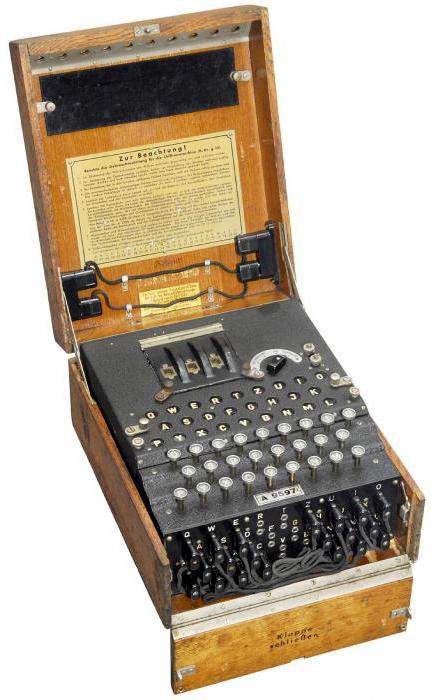

Und dann vielleicht das bekannteste Gerät kann die deutsche Chiffriermaschine während der Zweiten Welt aufgerufen wird genannt „Enigma“, die ins Englische übersetzt bedeutet „Geheimnis“. Auch dies ist ein Beispiel dafür, wie die symmetrischen Verschlüsselungsalgorithmen verwendet werden, ist die Essenz davon, dass shifrovschik und Kryptanalytiker wissen der Schlüssel (Algorithmus), ursprünglich Daten zu verstecken angewandt.

Heute, wie ein Kryptosystem wird überall dort eingesetzt. Das markanteste Beispiel kann in Betracht gezogen werden, zum Beispiel, AES256 Verschlüsselungsalgorithmus, der die internationale Norm ist. Aus der Sicht der Computerterminologie ermöglicht es Ihnen, mit einer Schlüssellänge von 256 Bit zu verwenden. Im Allgemeinen sind moderne Verschlüsselungsalgorithmen sehr vielfältig, und unterteilt sie grob in zwei große Klassen sein können: symmetrisch und asymmetrisch. Sie sind je nach Zielgebiet, jetzt sehr weit verbreitet. Die Wahl des Verschlüsselungsalgorithmus hängt von den Aufgaben und der Methode der Wiederherstellungsinformationen in seiner ursprünglichen Form. Aber was ist der Unterschied zwischen ihnen?

Symmetrische und asymmetrische Verschlüsselungsalgorithmen: Was ist der Unterschied

Nun wollen wir sehen, welche Art von fundamentaler Unterschied zwischen solchen Systemen und den Grundsätzen, auf denen beruht ihre Anwendung in der Praxis. Wie klar ist, werden die Verschlüsselungsalgorithmen auf die geometrischen Konzepte der Symmetrie und Asymmetrie bezogen. Was es bedeutet, jetzt und erläutert wird.

Symmetrischen Verschlüsselungsalgorithmus DES, im Jahr 1977 entwickelt, setzt die Existenz eines einzigen Schlüssel, der für die beiden betroffenen Parteien angeblich bekannt ist. es ist leicht, einen Schlüssel zu verwenden, zu wissen, es in der Praxis umzusetzen, den gleichen sinnlosen Satz von Zeichen zu lesen, es zu bringen, sozusagen in einer lesbaren Form.

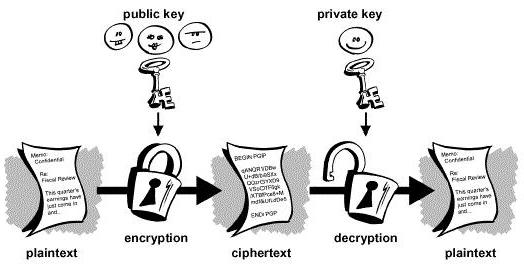

Und was sind die asymmetrischen Verschlüsselungsalgorithmen? Es gibt zwei Schlüssel verwendet werden, dh die ursprüngliche Information zu kodieren, verwendet man den Inhalt zu entschlüsseln, – die andere, und es ist nicht notwendig, die gleiche zu sein oder in der gleichen Zeit wurde in den Codier- und Decodierseite. Für jede von ihnen nur einen. Somit wurde ein sehr hoher Grad an beiden Schlüsseln von der Eingabe der dritte Hand ausgeschlossen. Jedoch auf der Grundlage der aktuellen Situation, viele Hacker stehlen diese Art von einem bestimmten Problem und sind es nicht. Eine andere Sache – zu finden genau Schlüssel (grob gesagt, ein Passwort), die geeignet ist, die Daten zu entschlüsseln. Aber Optionen kann es so viele sein, dass auch die modernsten Computer sie für mehrere Jahrzehnte verarbeiten wird. Wie bereits erwähnt, keine der vorhandenen Computersysteme der Welt Zugang zu ihm hacken und bekommen, was das „Abhören“ genannt wird, kann und wird in den kommenden Jahrzehnten nicht in der Lage sein.

Die bekanntesten und am häufigsten verwendeten Verschlüsselungsalgorithmen

Aber zurück in der Computer-Welt. Was ist im Angebot grundlegende Verschlüsselungsalgorithmen zum Schutz von Informationen über den aktuellen Stand der Entwicklung von Computer- und Mobiltechnologie?

In den meisten Ländern ist der de-facto-Standard Kryptosystem AES basiert auf einem 128-Bit-Schlüssel. Doch parallel dazu manchmal verwendet Algorithmus RSA – Verschlüsselung, die , obwohl sie im Zusammenhang mit Verschlüsselung des öffentlichen (public) Schlüssel dennoch eine der zuverlässigsten verwendet. Das ist übrigens bewiesen, von allen führenden Experten, da das System selbst hängt nicht nur von der Datenverschlüsselung, sondern auch die Erhaltung der Integrität der Informationen. Wie für die frühe Entwicklung, auf die die DES-Verschlüsselungsalgorithmus bezieht, ist es hoffnungslos veraltet, und versucht, es im Jahr 1997 gestartet wurde ersetzt haben. Es wurde dann auf ihr basiert, eine neue und erweiterte (Advanced) Verschlüsselungsstandard AES (zunächst mit 128-Bit-Schlüssel, und dann – mit einem 256-Bit-Schlüssel).

RSA-Verschlüsselung

Jetzt konzentrieren wir uns auf der RSA-Technologie, die auf ein asymmetrisches Verschlüsselungssystem. Angenommen, eine Person eine andere Informationen mit diesem Algorithmus verschlüsselt sendet.

Zu verschlüsseln nehmen zwei ausreichend große Anzahl von X und Y, werden dann ihr Produkt Z berechnet wird, wird ein Modul bezeichnet. Ferner einig Fremd ausgewählte Anzahl A, die die Bedingung genügt: 1 <A <(X – 1) * (Y – 1). Es ist erforderlich, einfach zu sein, das heißt keinen gemeinsamen Teiler mit dem Produkt (X – 1) * (Y – 1) gleich Z. Dann wird die Berechnung von B, aber so, daß (A * B – 1) ist unterteilt in ( X – 1) * (Y – 1). In diesem Beispiel wird ein – Außen Komponente, B – geheime Exponenten (Z; A) – der öffentliche Schlüssel, (Z; B) – geheimer Schlüssel.

Was passiert, wenn eine Sendung? Der Sender erzeugt einen verschlüsselten Text, bezeichnete F, mit der ursprünglichen Nachricht M, gefolgt von Potenzierung ein Multiplikationsmodul und Z: F = M ** A * (mod Z). Empfänger einfaches Beispiel ist zu berechnen: M = F ** B * (mod Z). Grob gesagt, sind alle dieser Maßnahmen ausschließlich auf den Bau einer Kraft reduziert. Das gleiche Prinzip funktioniert Option mit der Erstellung einer digitalen Signatur, aber die Gleichung hier ist komplizierter. Um zu vermeiden, den Kopf Algebra des Benutzers überschwemmt, wird ein solches Material nicht zur Verfügung gestellt werden.

Wie für den Hacking, den Eindringling des RSA-Verschlüsselungsalgorithmus fast unlösbare Aufgabe konfrontiert: den Schlüssel B. Diese berechnen theoretisch mit der Verwendung der verfügbaren Mitteln Factoring (Zerlegung in Faktoren Anfangszahlen X und Y), aber bisher keine solche Mittel getan werden könnte, daher wird die Aufgabe selbst nicht so schwierig – es in der Regel nicht möglich ist.

DES-Verschlüsselung

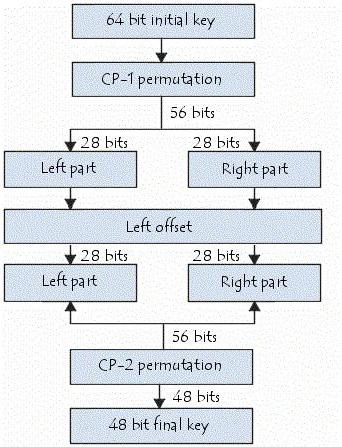

Hier ist ein andere, einen sehr effizienten Verschlüsselungsalgorithmus mit einem Maximum von 64 Bit-Blocklänge letzten (Rolle), von denen nur bedeutungsvoll sind 56. Wie oben erwähnt, ist diese Technik überholt, wenn dauerte lange genug, um als Standard-Kryptosysteme verwendet, in die Vereinigten Staaten, auch für die Rüstungsindustrie.

Die Essenz davon ist die symmetrische Verschlüsselung, die auf diese Art von einer Folge von 48 Bits gilt. Wenn diese Operation für 16 Zyklen der Probe in 48-Bit-Schlüsseln verwendet. Aber! Alle Zyklen auf dem Wirkprinzip ähnlich sind, so ist an dieser Stelle nicht den erforderlichen Arbeitsschlüssel zu berechnen. Zum Beispiel, einer der leistungsfähigsten Computer in den Vereinigten Staaten im Wert von mehr als eine Million Dollar „brechen“, um die Verschlüsselung in etwa dreieinhalb Stunden. Für Maschinen unter dem Rang der Tat, auch die Reihenfolge der Berechnung ihre Manifestation bei der Maximierung, dauert es nicht mehr als 20 Stunden.

AES-Verschlüsselung

Schließlich haben wir die am häufigsten und wurde bis vor kurzem dachte, unverwundbar System – den Algorithmus AES – Verschlüsselung. AES128, AES192 und AES256 – Er ist derzeit in drei Versionen vertreten. Die erste Option ist mehr die Informationssicherheit von mobilen Geräten zu gewährleisten, und die zweiten auf einer höheren Ebene beteiligt. Als Standard wurde das System offiziell im Jahr 2002 eingeführt, und sofort seine Unterstützung von der Intel Corporation mitgeteilt wurde, der Prozessor-Chips erzeugt.

Sein Wesen, im Gegensatz zu jedem anderen System symmetrischen Verschlüsselung reduziert mit zweidimensionalen Anordnungen basierend auf eine Polynom-Code-Darstellung und Rechenoperationen zu berechnen. Nach Angaben der US-Regierung, knacken die 128-Bit-Schlüssellänge Decoder, auch die modernsten, wird über 149000000000000 Jahre dauern. Ich bitte mit einem solchen kompetenten Quelle zu unterscheiden. Computer – Hardware in den letzten hundert Jahren hat einen Sprung, in Übereinstimmung mit der aus geometrischen Progression, so dass vor allem sollte sie nicht täuschen, zumal jetzt, wie sie herausstellt, gibt es Verschlüsselung und abrupter als diejenigen , die die Vereinigten Staaten ein völlig resistent gegen Rissbildung angekündigt.

Probleme mit Viren und Entschlüsseln

Natürlich sprechen wir über Viren. Vor kurzem gab es ganz bestimmte Viren, Ransomware, die die gesamte Festplatte und logische Partitionen auf dem infizierten Computer verschlüsselt, und dann erhält das Opfer einen Brief darüber informiert, dass alle Dateien verschlüsselt und entschlüsselt werden können sie nur Macht nach der Zahlung Bank angegeben werden.

In diesem Fall, was am wichtigsten ist, ist es angezeigt, dass die Datenverschlüsselung AES1024 System, das heißt, wurde die Länge des Schlüssels viermal angewandt größer jetzt bestehende AES256, eine Reihe von Optionen, wenn für den entsprechenden Decoder Suche einfach enorm erhöht.

Und die Beurteilung von den Aussagen der US-Regierung über die zur Verfügung stehenden Zeit die Schlüssellänge von 128 Bit zu entschlüsseln, was ist dann mit der Zeit wird es dauern, um eine Lösung für den Fall des Schlüssels und seine Varianten 1024 Bit Länge zu finden? Es war dann, dass die Vereinigten Staaten und durchbohrt. Weil sie glaubten, dass ihr Computer Kryptographiesystem perfekt ist. Ach, es gab einige Experten (anscheinend, die ehemalige Sowjetunion), die die „unerschütterliche“ American Postulate in jeder Hinsicht übertroffen.

Mit all diesen, auch die führenden Entwickler von Antiviren-Software, einschließlich der „Kaspersky Lab“, die Experten, die die „Doctor Web“ erstellt, das Unternehmen ESET und viele andere Weltführer einfach mit den Schultern zucken, sagen sie, zu dekodieren, einen solchen Algorithmus ist einfach kein Geld, sagt aber nichts in dieser über dass nicht genug Zeit. Natürlich, wenn Sie den Kunden-Support, die verschlüsselte Datei angeboten Kontakt zu senden und wenn es ist, ist es wünschenswert, die Original – in der Form, in der es vor der Verschlüsselung war. Ach, auch die vergleichende Analyse hat greifbare Ergebnisse nicht nachgegeben.

Eine Welt, die wir nicht wissen,

Was kann ich sagen, wenn wir für die Zukunft suchen, ohne die Vergangenheit entziffern zu können. Wenn man sich die Welt unserer Millennium betrachten, können wir sehen , dass die gleiche römische Kaiser Gaius Yuliy Tsezar in einigen seiner Schriften symmetrischen Verschlüsselungsalgorithmen verwendet. Nun, wenn Sie im Leonardo da Vinci aussehen, so ist alles irgendwie nicht auf sich aus der Erkenntnis, dass auf dem Gebiet der Kryptographie, der Mann, dessen Leben mit einer Art Schleier des Geheimnisses bedeckt ist, hat seine Modernität seit Jahrhunderten übertroffen.

Bisher wissen viele Menschen nicht Ruhe geben, um die so genannte „Mona Lisas Lächeln“, in dem es etwas attraktiv ist, dass der moderne Mensch nicht in der Lage zu verstehen ist. Im übrigen wird in dem Bild in Bezug auf bestimmte Zeichen (im Auge des Kleides, und so weiter. D.) vor kurzem deutlich gezeigt hat, dass zeigen, dass alles dies einiges verschlüsseltes großes Genie der Informationen enthält heute leider zu uns nehmen nicht. Aber wir haben nicht einmal die verschiedenen Arten von großen Strukturen genannt, die das Verständnis der Physik der Zeit drehen konnten.

Natürlich werden einige Köpfe nur auf die Tatsache, geneigt ist, dass ein so genannten „goldenen Schnitt“, jedoch verwendet wurde, in den meisten Fällen, und es nicht dem Schlüssel zu all diesem riesigen Schatz an Wissen geben, die geglaubt wird, oder die wir nicht verstehen, oder für immer verloren. Offenbar bleibt Kryptographie eine unglaubliche Menge Arbeit zu tun, um zu verstehen, dass moderne Verschlüsselungsalgorithmen oft gehen nicht zu jedem Vergleich mit der Betriebszeit der alten Zivilisationen. Außerdem, wenn es heute allgemein anerkannten Prinzipien der Informationssicherheit sind, diejenigen, die in der Antike verwendet wurden, leider sind wir völlig unzugänglich und unverständlich.

Und noch eins. Es ist eine unausgesprochene Überzeugung, dass die Mehrheit der alten Texte übersetzt werden kann, weil die Schlüssel ihre streng gehütetes Geheimgesellschaften wie die Freimaurerei zu entziffern, die Illuminati, und so weiter. D. Auch die Templer hier ihre Spuren hinterlassen haben. Was können wir sagen, was nach wie vor völlig unzugänglich Bibliothek des Vatikans bleibt? Bewahren Sie die wichtigsten Hinweise, dort zu den alten Zeiten? Viele Experten sind diese Version geneigt ist der Glaube, dass der Vatikan diese Informationen aus der Öffentlichkeit bewusst vorenthalten. Wie es oder nicht, weiß niemand. Aber eines ist sicher für – altes Kryptographiesystem in nichts nachsteht (und vielleicht übertroffen) diejenigen, die in Computer-Welt von heute.

Statt einem Epilog

Schließlich sollte es gesagt werden, dass es in Betracht gezogen wurden, nicht alle Aspekte der aktuellen Verschlüsselungssysteme und Techniken, die sie verwenden. Tatsache ist, dass in den meisten Fällen müssten komplexe mathematische Formeln und Gegenwart Berechnungen führen, von denen die Mehrheit der Nutzer einfach den Kopf drehen gehen. Schauen Sie sich nur das Beispiel der Beschreibung des RSA-Algorithmus, zu erkennen, dass alles andere viel komplizierter aussehen wird.

Die Hauptsache – zu verstehen und zu begreifen, sozusagen im Herzen der Sache. Nun, wenn wir darüber reden, was die modernen Systeme sind, bieten vertrauliche Informationen in einer Art und Weise zu speichern, die auf eine begrenzte Anzahl von Benutzern zugänglich ist, gibt es kaum eine andere Wahl. Obwohl es verlieren Besonderheiten AES eindeutig viele Kryptosysteme, die gleichen RSA und DES-Algorithmen sind. Allerdings sind die meisten modernen Anwendungen für ganz unterschiedliche entworfen zwischen Betriebssystemen verwendet wird AES (natürlich abhängig von der Anwendung und dem Gerät). Aber hier ist die „nicht autorisierte“ Evolution dieses Kryptosystem, um es milde auszudrücken, viele, vor allem seine Gründer, schockiert. Aber im Großen und Ganzen auf der Tatsache, dass es heute ist, werden viele Nutzer nicht schwer zu verstehen, was das Verschlüsselungsdatenverschlüsselungssystem, warum sie notwendig sind und wie sie funktionieren.