Wahrscheinlich viele Computer heute Benutzer und das Internet haben die Anwesenheit von DDoS-Attacken gehört, machte Angreifer in Bezug auf alle Websites oder Server großer Unternehmen. Mal sehen, was die DDoS-Angriff, wie es selbst zu tun, und wie sie sich schützen von solchen Aktionen.

Was ist ein DDoS-Angriff?

Um damit zu beginnen, vielleicht, zu verstehen, was solche rechtswidrigen Handlungen darstellt. Wir sagen sofort, dass das Thema «DDoS-Attacken in Berücksichtigung, wie es selbst zu tun“ Informationen werden ausschließlich zu Informationszwecken eingereicht werden, nicht für den praktischen Gebrauch. Alle diese Aktionen sind Straftaten.

Der Angriff selbst, im Großen und Ganzen ist das Senden einer ausreichend großen Anzahl von Anfragen an den Server oder Website, die über die Grenze Anfragen sind die Arbeit der Web-Ressource oder Service-Provider als Server aus Sicherheits-Software, Firewalls oder spezielle Ausrüstung zu blockieren.

Es ist klar, dass der DDoS-Angriff mit ihren Händen nicht von einem Benutzer an einem Computer-Terminal ohne spezielle Programme erstellt werden. Am Ende gut, ist nicht, dass er tagelang sitzen, und jede Minute Anfragen zu dem Webseite des Angreifers zu senden. Das wird nicht funktionieren, weil der Schutz vor DDoS-Attacken für jeden Anbieter zur Verfügung gestellt, und ein Benutzer ist nicht in der Lage eine Anzahl der Server oder Website-Anfragen zur Verfügung zu stellen, die in kurzer Zeit hat die Grenze von Downloads überschritten würden und hat eine Vielzahl von Abwehrmechanismen ausgelöst. So Ihren eigenen Angriff zu schaffen haben, etwas anderes zu verwenden. Aber dazu später mehr.

Warum gibt es eine Bedrohung?

Wenn Sie, was ein DDoS-Angriff zu verstehen, wie es zu tun und die Überschreitung Menge an Anfragen an den Server sendet, ist es eine Überlegung wert, und die Mechanismen, mit denen diese Aktionen durchgeführt werden.

Es kann unzuverlässig seinen Firewalls ist nicht in der Lage mit der großen Zahl von Anfragen, Lücken im Sicherheitssystem – Anbietern oder mich „OSes“ Mangel an Systemressourcen gerecht zu werden eingehende Anfragen an dem weiteren System hängen oder Absturz zu verarbeiten, und so weiter. D.

Zu Beginn dieses Phänomens ist in erster Linie DDoS-Angriff mit seinen eigenen Händen in erster Linie von den Programmierern durchgeführt, die mit Hilfe der Effizienz von Schutzsystemen erstellt und getestet haben. Im Übrigen zum Zeitpunkt der Aktionen von Eindringlingen, als Waffe von DDoS und DoS-Komponenten verwendet wird, beeinflusst auch solche IT-Riesen wie Yahoo, Microsoft, eBay, CNN, und viele andere. Der entscheidende Punkt in diesen Situationen war ein Versuch, den Wettbewerb in Bezug auf die Beschränkung des Zugriffs auf ihre Online-Ressourcen zu beseitigen.

Im Allgemeinen und modernen elektronischen Händler das gleiche tun. Dazu laden Sie einfach das Programm für DDoS-Attacken, sondern auch, wie sie sagen, ein Trick.

Arten von DDoS-Attacken

Nun ein paar Worte über die Einstufung dieser Art von Angriff. Die Hauptsache für alle ist die Beseitigung eines Servers oder Standortausfall. Der erste Typ kann Fehler im Zusammenhang mit dem Versprechen falscher Anweisungen umfasst der Server auszuführen, was stürzt seine Arbeit. Die zweite Option – die Masse von Benutzerdaten zu senden, was zu einer endlosen (circular) Überprüfung mit Last auf den Systemressourcen zu erhöhen.

Der dritte Typ – eine Flut. Typischerweise wird diese Zuordnung vorher malformed (bedeutungslos) fordert einen Server oder Netzwerk-Ausrüstung, um die Last zu erhöhen. Der vierte Typ – die sogenannte Verstopfung Kommunikationskanäle mit falschen Adressen. Ein weiterer Angriff kann dazu verwendet werden, die in dem Computersystem, dass Konfigurationsänderungen treibt selbst, das zu seinem vollständigen Ausfall führt. Im Allgemeinen kann die Liste lang sein.

DDoS-Angriff auf die Website

In der Regel wird ein solcher Angriff mit einem bestimmten Hosting zugeordnet ist, und lediglich in einem vorbestimmten Web-Ressource (in dem Beispiel unten dargestellt bedingt als example.com bezeichnet) ausgerichtet.

Wenn zu viele Treffer auf der Website wegen der Verletzung der Blockierung der Kommunikation zurückzuführen ist, ist nicht die Seite selbst, und der Server Teil des Anbieters des Dienstes, oder besser gesagt, nicht einmal von dem Server oder Sicherheitssystem und Support. Mit anderen Worten, eine solche an den Eigentümer-Hosting-Anbieter gezielten Angriff hat sich von einem Denial-of-Service über einer bestimmten Grenze Verkehrsvertrag erhalten.

DDoS-Angriff auf den Server

Wie für Server-Attacken, hier werden sie zu einem bestimmten Hosting-Provider nämlich nicht angestrebt, die es bietet. Und egal, was da kann es Website-Betreiber betroffen sein. Das Hauptopfer – dass Anbieter.

Anwendung für die Organisation von DDoS-Attacken

Hier kommen wir zu der Erkenntnis, dass eine DDoS-Attacke. Wie es mit der Hilfe von Spezialwerkzeugen zu tun, stehen wir nun. Es genügt zu bemerken, dass die Anwendung dieser Art wirklich etwas streng geheim und ist es nicht. Im Internet sind sie zum kostenlosen Download zur Verfügung. Zum Beispiel das einfache und bekanntes Programm für DDoS-Angriffe genannt LOIC frei auf dem Netz gelegt zum Download bereit. Mit ihm können Sie greifen nur an Websites und Terminals mit bekannten URL- und IP-basiert.

Wie sie zur Verfügung stehenden IP-Adresse des Opfers zu erhalten, aus ethischen Gründen, wir werden nicht in Betracht gezogen werden. Wir glauben, dass die Ausgangsdaten, die wir haben.

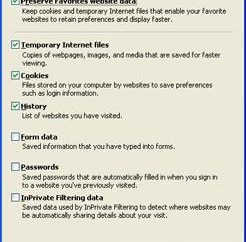

Zum Ausführen der Anwendung, die ausführbare Loic.exe verwenden, nach dem die oberen zwei Reihen auf der linken Seite des Quelladresse passen, und drücken Sie dann zwei «Lock on» Taste – nur direkt vor jeder Zeile. Danach wird das Fenster unserer Opfer adressiert.

Im Folgenden sind die Raten Schieberegler Kontrollabfrage für TCP / UDF und HTTP. Der Standardwert wird auf „10“ eingestellt. Um die Grenze zu erhöhen, drücken Sie dann die große Taste «IMMA chargin MAH LAZER» für den Angriff. Hör auf, können Sie die gleiche Taste drücken.

Natürlich ist ein solches Programm, das oft als „Laserkanone“ Ursache Probleme zu einigen schweren Ressource bezeichnet wird oder Anbieter wird nicht funktionieren, weil der Schutz vor DDoS-Angriffen montiert dort mächtig genug. Aber wenn eine Gruppe von Personen zur gleichen Zeit ein Dutzend oder mehr diese Waffen zu verwenden, ist es möglich, für etwas und zu erreichen.

Schutz gegen DDoS-Attacken

Auf der anderen Seite, jeder, der DDoS-Attacken zu versuchen versucht, sollten sich bewusst sein, dass auf „dass“ Seite auch nicht dumm. Sie lassen sich leicht berechnen die Adressen, von denen ein solcher Angriff durchgeführt wird, und es ist voller traurigen Folgen.

Im Hinblick auf die Inhaber von Stamm-Hosting, der Anbieter gibt in der Regel sofort Paket mit entsprechendem Schutz. Mittel, um solche Maßnahmen zu verhindern kann sehr viel sein. Es ist zum Beispiel den Angriff auf die Angreifer umgeleitet, die Neuverteilung der eingehenden Anfragen auf mehrere Server, Traffic-Filterung, Vervielfältigung von Schutzsystemen Fehlalarme zu vermeiden, Ressourcen und so weiter. D. Im Großen und Ganzen der normale Benutzer zu befürchten.

Statt einem Epilog

Es scheint aus diesem Artikel, wird deutlich, dass eine DDoS-Angriff auf das Vorhandensein einer speziellen Software zu machen, und einige waren nicht funktioniert Anfangsdaten. Eine andere Sache – ob es notwendig ist, es zu tun, so dass auch unerfahrene Anwender, die sich um zu spielen beschlossen, so nur zum Spaß? Jeder sollte verstehen, dass seine Handlungen in jedem Fall waren, wird Vergeltung von der angegriffenen Seite führen, und in der Regel nicht zum Nutzen des Benutzers, der den Angriff gestartet. Aber nach dem Strafgesetzbuch in den meisten Ländern, für solche Maßnahmen erreicht werden kann, wie sie sagen, an Orten, die nicht so fern für ein paar Jahre. Wer will es?