Fortschritt – ein Phänomen, das keine Abschaltungen kennt. Im Bereich der Änderungen der Informationstechnologie auftreten jeden Tag gibt es neue Produkte, Fading seine Dienste überlebt. Aber es gibt Werkzeuge, die nach wie vor beliebt sind trotz gibt es eine Alternative. Ein markantes Beispiel dafür ist das Telnet-Protokoll. Was ist Telnet, und wie es zu benutzen?

Ein wenig Geschichte: Wann und für das, was erschien Telnet?

Telnet hat vor über 40 Jahren erschien, kurz nach der Installation des ersten ARPANET-Server. Dies ist eine der ältesten Internet-Protokolle. In einer Zeit, in der GUI nicht in Sicht war, und das erste Netzwerk ist bereits erschienen, diktiert die Notwendigkeit einer Fernverbindung zu einem Gerät ihre Forderungen. Die erste Lösung hatte ein Problem, und alle nachfolgenden, können Sie auf dem entfernten Gerät als seine Arbeit. Die Schnittstelle von der Kommandozeile zur Verfügung alle Funktionen , die von dem Remote – Server unterstützt werden. Es genügt, das notwendige Maß an Zugang zu bekommen und kennen die Telnet – Befehle. Was ist und was in diesem Bericht haben wir verstanden. Aber heute implementiert eine Telnet-Verbindung?

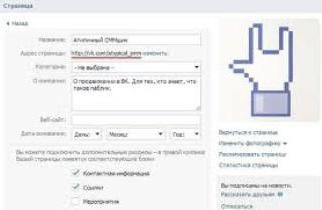

Startterminal. Die Aufnahme der notwendigen Dienstleistungen

In den aktuellen Windows-Betriebssystemen vor Telnet ausgeführt wird, müssen Sie überprüfen, ob die Komponente in dem System installiert ist. Machen Sie es einfach. Für Windows 7, die am häufigsten in der heutigen Tag des Betriebssystems, müssen Sie die folgenden Schritte aus:

- Wählen Sie „Systemsteuerung“ oder die Systemsteuerung im Menü „Start“ (Start).

- In dem sich öffnenden Fenster wählen Sie öffnet „Programme“. In der englischen Version des Systems ist es, Programme zu sein.

- Gehen Sie auf die Registerkarte „Aktivieren oder Deaktivieren von Windows-Funktionen“ (Windows-Funktionen ein- oder ausschalten). Das System erstellt eine Liste aller verfügbaren Komponenten. Schon werden die mit Fahnen installiert. Dieser Vorgang kann einige Minuten dauern.

- Nach Belastung der Liste, müssen Sie das Element Telnet-Client finden. Im Menü gibt und Telnet-Server, aber dazu werden wir später zurückkommen. Wenn ein Häkchen neben uns auf den gewünschten Punkt ist es nicht notwendig ist, sollte sie gestellt werden.

- Nach dem Anklicken wird „OK“ das System starten, um die notwendigen Komponenten für das Protokoll zu installieren, richtig zu arbeiten. Dies kann einige Zeit dauern, aber die heutigen Computer-Prozess ist unwahrscheinlich, mehr als eine Minute dauern. Somit ist die Frage, wie Telnet zu ermöglichen, wurde in 5 einfachen Schritten gelöst.

Telnet – Dienst: welcher Server und Telnet – Client?

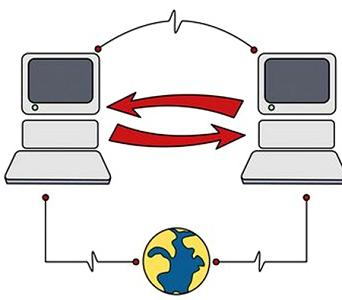

Etwas über den bereits erwähnten beiden Konzepte des Headers. Wie bei vielen anderen Anwendungen, Telnet-Client und Server zu unterscheiden. Allerdings Telnet-Server – ist der Server nicht unbedingt im allgemeinen Sinne des Wortes. Der Computer, von dem die Verbindung betrachtet wird das Client-Gerät zu sein, zu dem die Verbindung hergestellt ist, wird der Server sein. Es kann ein Router, ein Computer, sein ein Managed Switch, oder jeder anderen Host, der Verwaltung von der Kommandozeile unterstützt. Wenn es darum geht, aus der Ferne den persönlichen Benutzer-Computer oder Server zu verwalten, müssen Telnet-Port geöffnet sein. es wird oft aus Sicherheitsgründen geschlossen, so erhalten Sie eine Fehlermeldung, wenn Sie versuchen, eine Sitzung aufzubauen. Um die offenen und geschlossenen Ports zu testen, können Sie ein spezielles Dienstprogramm oder einen Web-Service nutzen. Der Standard-Telnet-Port – 23. Wenn Sie wollen sich nicht nur mit anderen Computern zu verbinden, sondern auch der Verwaltung Ihres PCS über Telnet, in dem gleichen Betriebssystem Snap erlauben ticken und gegenüber der Telnet-Server-Komponente. Ebenso müssen sie PC und Server-Hardware konfiguriert werden, die Sie verwalten.

Programme mit Telnet arbeiten

Befehlszeile – Nachdem alle erforderlichen Dienste mit Telnet kann mit der integrierten Windows-Tool sicher starten. Nannte es aus dem Menü „Start“, oder klicken Sie auf den entsprechenden Punkt oder Kurzwahl (cmd). Es ist ratsam, die Befehlszeile mit den Rechten des Benutzers „Admin“ (oder lokale Geräte, auf denen Sie arbeiten, oder Domain) immer laufen. In diesem Fall müssen Sie nicht die Anwendung neu starten, wenn Erhebung erforderlich. Zusätzlich zu den vorhandenen Werkzeugen des Betriebssystems gibt es Programme von Drittanbietern, die den Zugriff von Telnet-Protokoll ermöglichen. Die beliebtesten von ihnen ist Putty. Zusammen mit ihm sind ein Erfolg und andere Anwendungen auf unterschiedlichen Betriebssystemen, wie TeraTerm, AnyConnect, DTelnet, Easyterm, KoalaTerm und viele andere. Welches Programm zu verwenden, entscheidet jeder für sich, je nach persönlichen Vorlieben, Schnittstellenanforderungen, und so weiter. D. Es hinsichtlich Funktionalität zwischen ihnen keine signifikanten Unterschiede waren, und kann nicht sein. Jedes der Werkzeuge zur Verfügung zu implementieren, um die gesamte Liste der Telnet-Befehle.

Telnet-Teams: Wie zu verstehen?

Ein erfahrener Netzwerkadministrator wird in wenigen Minuten nicht schwierig sein , die erforderlichen Komponenten zu installieren (falls sie vorher nicht installiert haben), eine Telnet-Sitzung zu öffnen und alle Einstellungen der Remote – Hosts zu tun. Allerdings gibt es für Einsteiger, die die Konsole zu sehen, die fast zum ersten Mal in meinem Leben. Wie kann ich eine Liste der verfügbaren Befehle in Telnet finden? Was ist WONT AUTH oder SET localecho? Es ist nicht so schwierig, wie es zunächst scheint. Erstens sollen wir immer daran denken, dass in jeder Kommandoschnittstelle eine eingebaute Hilfe hat. Es ist auf dem Standardschlüssel zum Beispiel Hilfe oder ‚?‘. Zweitens, wenn man bedenkt , wie alt dieses Protokoll, kann das Netzwerk eine unendliche Anzahl von Ressourcen mit nützlichen Informationen über die Syntax finden. So ein völlig nichts zu erfahren. Die Praxis zeigt, dass mit nur wenigen Zeilen von Befehlen Ergebnisse wesentlich einfacher in den meisten Fällen zu erreichen. Und nach ein paar Sitzungen, werden Sie das Vertrauen mit den Befehlen gewinnen, ohne auf die Syntax-Assistent bezieht.

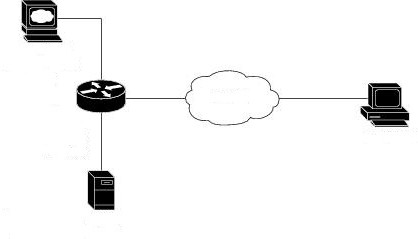

Telnet zu dem Netzwerkgerät

Wir haben bereits darüber gesprochen, dass das Telnet-Protokoll verwenden, kann nicht nur Computer gesteuert werden, sondern auch eine Vielzahl von Netzwerkgeräten. Die häufigste Klasse solcher Geräte – ein Router. Also, was Telnet auf den Router ist, warum wir es brauchen, wie es zu aktivieren?

Je nach Hersteller und Modell spezifischen Zugriff über Telnet zu ermöglichen, können unterschiedlich sein. Sie können den Router Web-Interface oder über die Konsole gehen. Im ersten Fall müssen Sie die Remote-Administration Artikel finden, die eine Form der Verbindung (Telnet, SSH) erlaubt. Im zweiten Fall kann Zugriff über eine Befehlszeile bereitgestellt werden. Jeder Administrator wählt für sie Szenario bequem. Allerdings gibt es Router, die nur eine der beiden möglichen Varianten der Anfangsverbindung implementieren, beispielsweise nur zugänglich Web-Interface. Administrator, gewohnt mit der Konsole arbeiten wird sehr unangenehm sein für einen Punkt zu suchen, wo Sie den begehrten tick setzen müssen, aber in Wirklichkeit ist nichts kompliziert darüber. Die Schnittstelle der meisten modernen Router ist durchaus verständlich. Die Menünamen für sich selbst sprechen, minimalistisches Design wird nicht zulassen, verloren zu gehen.

Vorteile von Telnet-Sitzungen

An diesem Punkt sind wir mit der Technik hinlänglich bekannt, über die Vor- und Nachteile von Telnet zu sprechen. Unabhängig davon, wie gut das Produkt war, können wir nicht sagen, dass es völlig frei von Nachteilen ist. Und wenn wir reden über einen Dienst, der in den frühen 70-er Jahren des letzten Jahrhunderts veröffentlicht wurde, diese Tatsache zu vergessen, und es nicht wert.

Von den offensichtlichen Vorteilen sicher die Einfachheit, Schnelligkeit und Komfort-Protokoll zu beachten. Weniger als eine Minute bequem Client-Adresse an den ausgewählten Server TCP-Port und Sie werden eine lokale Terminalemulation erstellen. Oben sprachen wir über den Standard-23 Arbeitsanschluss. In der Tat, beide „hören“ und „sprechen“ über Telnet auf einem beliebigen Port sein kann. Dass dies das Protokoll der Flexibilität.

Im Vergleich mit anderen Protokollen Telnet Remote-Administration ist weniger anspruchsvoll an den Prozessor. Mit dem aktuellen Tempo der Entwicklung dieses Vorteils mag unbedeutend erscheinen, aber nur auf den ersten Blick. Zusammen mit der Entwicklung der Technologie, steht nicht still und die Unternehmen, die Software herstellen. Anwendungen werden immer umständlicher, benötigen mehr Speicherplatz, mehr Speicher, leistungsfähigeren Prozessoren. Dienstprogramm, das vom Rest der installierten Software wird eine kleine Menge an Systemressourcen verbrauchen kann sehr nützlich sein.

Nachteile Telnet-Protokoll

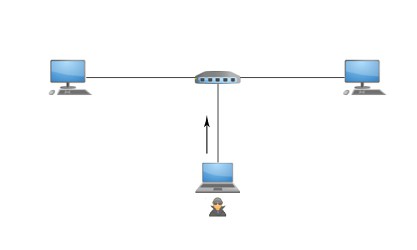

Die Haupt- und oft von einem Mangel an Telnet getrieben – der Zugang zu dem entfernten Gerät über einen unverschlüsselten Kanal durchgeführt. Das einzige Hindernis für den Angreifer ist die Benutzerauthentifizierung, wenn Telnet-Sitzung zu öffnen, dh die Anforderung von Login und Passwort. Allerdings werden diese Daten auch in unverschlüsselter Form übertragen. Wenn also jemand einen Zweck Hack Zugang Telnet fragen, genug für ihn, für eine kurze Zeit Packet Sniffer zu laufen (Software, „Capture“ -Paket). Nach einiger Zeit öffnet der Administrator seine die Telnet-Sitzung, und berichtet an die Remote-Server-Login und Passwort, das von einem Angreifer in den klaren abgefangen wird dann. Bei diesem alternativen Schnitt Telnet ist SSH (sichere Verbindung). Daher ist es nicht zu verwenden Telnet auf die breite Verfügbarkeit von Netzwerken empfohlen, zum Beispiel außerhalb der geschützten Office-LAN. Darüber hinaus ist zu berücksichtigen, dass die Verbindung zum Server unterbrochen werden kann.

Fazit. Verwenden Sie oder nicht?

Natürlich, für mehr als vier Jahrzehnte, gibt es andere Remote-Administration Methoden. Sehr beliebt SSH. Es scheint, Telnet längst verschwunden ist. Aber es ist nach wie vor gefragt, noch in Gebrauch. Wenn Sie bestimmte Sicherheitsprinzipien folgen, nicht zu vergessen, dass Ihr lokales Netzwerk von außen Eindringen geschützt werden müssen, Telnet Verwendung nicht Ihr Gerät beschädigen. Wenn Sie die Sicherheit vernachlässigen, speichere keine SSH, oder jede andere Technologie.

Telnet ist immer noch in Bereichen wie Datenbankkonnektivität verwendet, Informationen über die Verfügbarkeit von Netzwerkgeräten (Router und Schalter), Server-Hardware, und so weiter. D.