Mit der Entwicklung der digitalen Technologien in der Seite nicht bleiben und elektrische Geräte-Hersteller. Trotz der Anwesenheit der internationalen Klassifikation von ISO, in russischer Sprache wurde es seine eigene Norm IEC 61850 entwickelt, ist verantwortlich für die System- und Netzwerkstationen.

Ein wenig Geschichte

Entwicklung der Computertechnologie hat die elektrischen Netzwerk-Management-Systeme erspart nicht. Heute allgemein akzeptierte der IEC 61850 Standard, der ursprünglich im Jahr 2003 eingeführt wurde, obwohl Versuche, auf dieser Basis einzuführen Systeme Rückseite des letzten Jahrhunderts in den 60er Jahren waren.

Sein Wesen läuft darauf hinaus, die Verwendung von speziellen Protokollen, die Kontrolle der elektrischen Netze im. Basierend auf sie jetzt, und Überwachung der Funktionsweise dieser Art von Netzwerken gemacht.

Wenn bisher ausschließlich fokussiert die Computersysteme aktualisieren, die elektrische Energie zu steuern, mit der Einführung der Regeln, Standards, Protokolle wie IEC 61850 hat sich die Situation geändert. Die Hauptaufgabe der Gäste begann die Überwachung für die rechtzeitige Erkennung von Fehlfunktionen der Vorrichtung.

IEC 61850-Protokoll und seinen Analoga

das Protokoll selbst am aktivsten in der Mitte der 80er Jahre verwendet werden begann. Dann als die ersten Testversionen Modifikation verwendet IEC 61.850-1, IEC 60870-5-Versionen 101, 103 und 104, und DNP3 Modbus, die vollständig nicht haltbar erwiesen.

Und das anfängliche Entwicklung bildeten die Grundlage der modernen Protokoll UCA2, die in der Mitte der 90er Jahre ist wurde in Westeuropa erfolgreich eingesetzt.

Wie funktioniert das

Was die Frage der Funktionsweise sollte erklären, was das Protokoll IEC 61850 für die „Dummies“ (Menschen, die die Grundlagen der Arbeit und das Verständnis der Prinzipien der Kommunikation mit Computern nur begreifen).

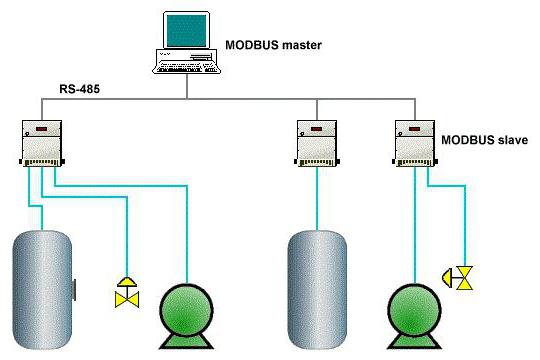

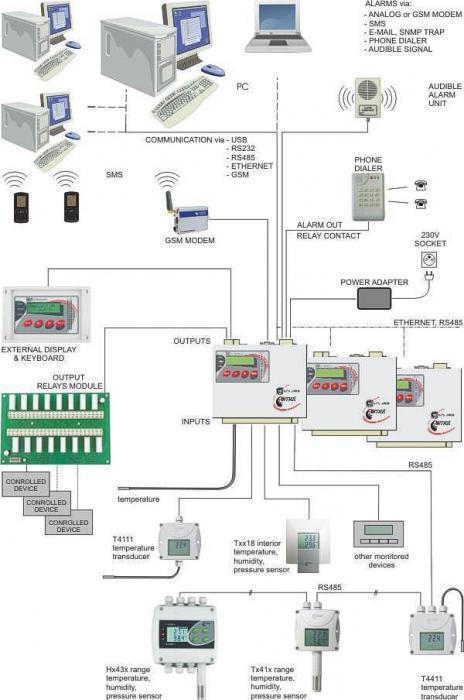

Der Punkt ist, dass an der Unterstation oder Kraftwerksmikroprozessorchip installiert, die Daten über den Status des gesamten Systems direkt mit dem zentralen Terminal übertragen kann, Grundsteuerung durchgeführt wird.

Die Datenübertragung, die GOST R IEC 61850 über die Hochgeschwindigkeitsverbindung beinhaltet. Grob gesagt, erzeugt der Chip zum nächsten LAN zu binden.

Ein Datenerfassungssystem DES (Data Acquisition System) verwendet mindestens eine 64-Bit – Übertragung zusammen mit der entsprechenden Verschlüsselungsalgorithmen Datenbank.

Aber, wie die Praxis zeigt, und diese Systeme sind sehr verletzlich. Wir sahen amerikanische Filme, wenn sie in einer Szene Stromversorgung für den gesamten Block abgeschaltet? Das ist es! Stromnetz-Management Basierend auf IEC 61850 kann aus externen Quellen koordiniert werden (im Folgenden, ist es verständlich, warum). In der Zwischenzeit lassen Sie uns die grundlegenden Systemanforderungen berücksichtigen.

Standard R IEC 61850: Anforderungen für Kommunikationssysteme

Wenn früher war es selbstverständlich, dass das Signal bei der Verwendung der Telefonleitung gönnen sollte, hat sich nach vorn Kommunikationseinrichtungen sprang. Embedded-Chips sind in der Lage Übertragung bei 64 Mbps zur Verfügung zu stellen, wobei völlig unabhängig von den Anbietern der Dienstleistung Standard ist.

Wenn wir die Norm IEC 61850 für die „Dummies“ betrachten, ist die Erklärung ganz einfach: Macht des Chip ein proprietäres Datenübertragungsprotokoll verwendet, anstatt der herkömmlichen TCP / IP-Standard. Aber das ist nicht alles.

Die Norm selbst ist die IEC 61850 Daten mit sicheren Verbindungen. Mit anderen Worten, die Verbindung zum Internet, drahtlose Netzwerke, und so weiter. E. Machen Sie eine bestimmte Art und Weise. In den Einstellungen in der Regel macht die Verwendung des Proxy-Servers, weil es so ist (wenn auch virtuell) sind die sicherste.

Der Gesamtumfang der

Es ist klar, dass die Anforderungen nach, die Norm IEC 61850, zu installieren Geräte dieser Art in dem üblichen Transformator Stand wird nicht funktionieren (Computer-Chip gibt es einfach keinen Platz) aussetzt.

Betreiben Sie ein solches Gerät auch nicht versuchen werden alle wünschen. Er braucht eine minimale anfängliche Eingabe / Ausgabe-System BIOS ähnlich, und auch kommunikativ Modell entsprechende Datenübertragung (drahtlose, drahtgebundene und so eine sichere Verbindung. D.).

Aber in der Mitte der Kontrolle der allgemeinen oder lokale Stromnetz, können Sie Zugriff auf fast alle Funktionen der Macht. Als ein Beispiel, wenn auch nicht die besten, können wir den Film reduzieren „Earth Kern» (The Core), wenn ein Hacker die Zerstörung unseres Planeten durch eine energetische Destabilisierung Quelle verhindert , dass die Zufuhr von ‚Reserve‘ Variante Förderung der Erdkern.

Aber das ist reine Fantasie, vielleicht sogar eine virtuelle Bestätigung der 61850 Anforderungen IEC (auch wenn dies nicht explizit angegeben). Doch selbst die primitivsten Emulation IEC 61850 sieht so aus. Aber wie viele Unfälle vermieden werden können?

Das gleiche vierte Einheit des Kernkraftwerks Tschernobyl, wenn es diagnostische Werkzeuge hergestellt wurden, die 61850-1 mindestens IEC entsprechen, wäre vielleicht nicht explodiert. Und wir können nur die Vorteile ernten, was im Jahr 1986 geschah.

Strahlung – es ist so, dass geheimnisvoll wirkt. In den frühen Tagen, Monaten oder Jahren der Symptome der Strahlenkrankheit nicht manifestiert werden kann, nicht auf die Halbwertszeit von Uran und Plutonium für das heute zu erwähnen, zahlen nur wenige Menschen Aufmerksamkeit. Aber die Integration des gleichen Geigerzählers im Kraftwerk könnte das Risiko eines Aufenthalts in diesem Bereich deutlich reduzieren. By the way, sich das Protokoll ermöglicht Ihnen, solche Daten an die Software und Hardware beteiligt Komplex zu übertragen.

Methoden der Modellierung und die Umstellung auf realen Protokollen

Für die einfachsten zu verstehen, wie es funktioniert, beispielsweise die IEC 61850-9-2 Norm, sollte man sagen, dass keines des Eisendrahtes nicht die Richtung der übertragenen Daten bestimmen kann. Also müssen eine geeignete Repeater Lage ist, die Systemstatusdaten zu übertragen, und verschlüsselt.

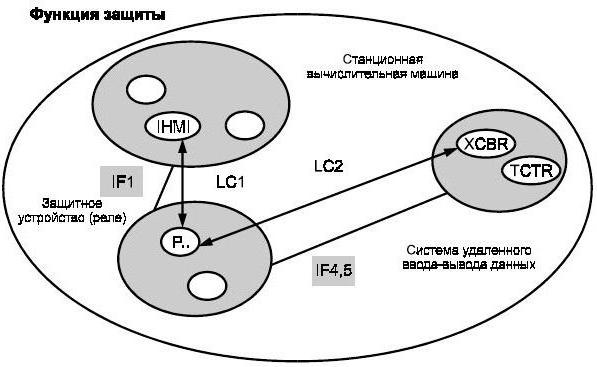

Empfangen Sie das Signal, wie es stellt sich heraus, es ist ganz einfach. Aber jetzt, wo es vom Empfänger gelesen und decodiert wurde, wird schwitzen müssen. In der Tat wird das ankommende Signal, beispielsweise zu dekodieren, auf der Basis von IEC 61.850-2 auf der Primärebene Notwendigkeit Bildgebungssysteme wie SCADA und P3A zu verwenden.

Aber aufgrund der Tatsache, dass dieses System eine Drahtkommunikationseinrichtung verwendet, werden die grundlegenden Protokolle als GOOSE und MMS (nicht mit dem mobilen Messaging verwechselt werden). Diese Umwandlung erzeugt Norm IEC 61850-8 aufeinanderfolgende erste MMS-Mitteilungen und dann GOOSE, die für die Anzeige von Informationstechnologien P3A letztlich ermöglicht.

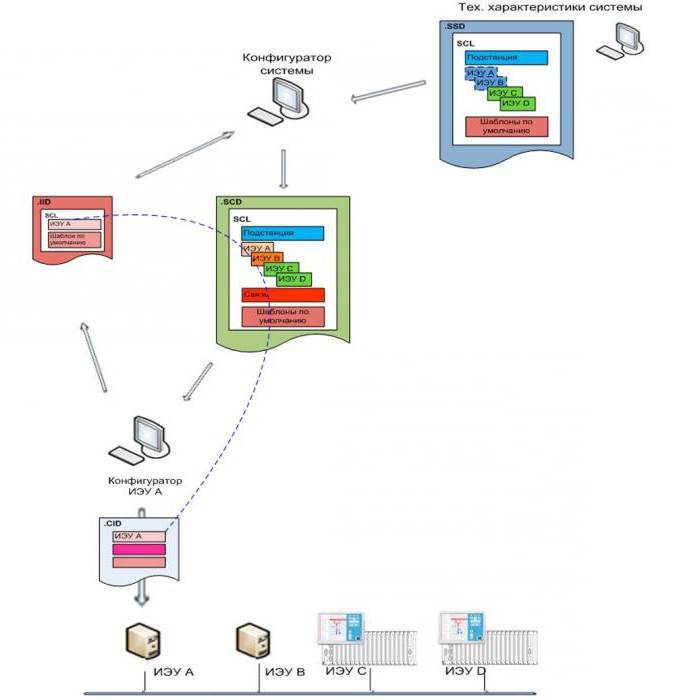

Die wichtigsten Arten von Umspannwerk Konfiguration

Jede Unterstation, die dieses Protokoll verwendet, muss mindestens einen minimalen Satz von Werkzeugen für die Datenübertragung hat. Zum einen geht es um die meisten physischen an das Netzwerk angeschlossenen Geräte. Zweitens muss in jeder solchen Einheit eine oder mehrere Logikmodule sein.

In diesem Fall ist das Gerät selbst in der Lage, die Funktion einer Nabe durchgeführt wird, ein Gateway, oder sogar eine Art Vermittler für die Informationsübertragung. Ich als logischer Knoten hat einen engen Fokus und ist in folgenden Klassen eingeteilt:

- „A“ – automatische Steuerungssysteme;

- "M" – Messsystem;

- "C" – Telemetriesteuerung;

- «G» – Module von gemeinsamen Funktionen und Einstellungen;

- «I» – Kommunikations Mittel und Methoden zur Archivdaten einzurichten;

- «L» – Logikmodule und Systemkomponenten;

- «P» – Schutz;

- «R» – Schutzkomponenten zugeordnet sind;

- «S» – Sensoren;

- «T» – Transformatoren, m;

- «X» – Block-Pol-Schaltgeräte;

- «Y» – Leistungstransformatoren;

- «Z» – alles andere ist in den oben genannten Kategorien nicht enthalten.

Es wird angenommen, dass das Protokoll IEC 61850-8-1, zum Beispiel, in der Lage ist weniger Verwendung von Drähten oder Kabeln zu gewährleisten, die natürlich nur einen positiven Effekt auf dem einfachen Konfiguration des Gerätes haben. Aber das Hauptproblem, wie sich herausstellt, ist, dass nicht alle Manager sind in der Lage, die empfangenen Daten auch in Gegenwart geeigneter Softwarepakete zu verarbeiten. Es ist zu hoffen, dass dies ein vorübergehendes Problem ist.

Anwendungssoftware

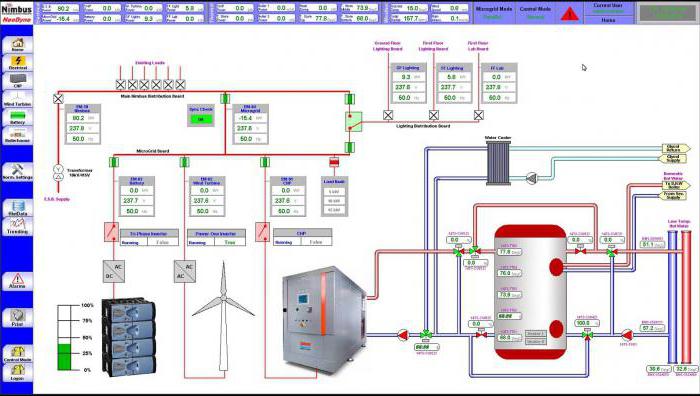

Doch selbst in einer Situation des falschen Verständnisses der physikalischen Grundlagen dieser Art von Aktionsprogrammen Emulation IEC 61850 kann in einem beliebigen Betriebssystem ausgeführt werden (auch mobil).

Es wird angenommen, dass das Bedienpersonal oder Integratoren viel weniger Zeit für die Verarbeitung von Daten von der Unterstation kommen verbringen. Die Architektur einer solcher Anwendungen intuitiv, ist die Schnittstelle einfach, da die gesamte Verarbeitung nur die Einführung von lokalisierten Daten mit anschließender automatischer Lieferung der Ergebnisse ist.

Der Nachteil solcher Systeme kann vielleicht, dass die überhöhte P3A Ausrüstung (mikroprozessorbasierte Systeme) zurückgeführt werden. Daraus ergibt sich die Unmöglichkeit seiner Massenanwendung.

praktische Anwendung

Vor diesem alledem in Bezug auf das Protokoll IEC 61850 betreffen nur theoretische Informationen. Wie funktioniert es in der Praxis?

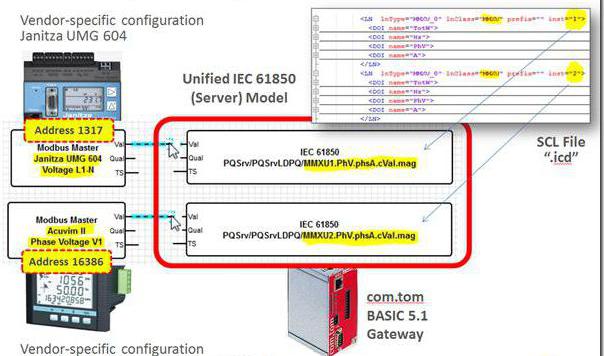

Angenommen, wir haben ein Antriebssystem (Unterstation) mit Dreiphasen-Stromversorgung und zwei Messeingängen. Bei der Bestimmung verwendet, um die Standard-logische Einheit MMXU Namen. IEC 61850 kann zwei sein: MMXU1 und MMXU2. Jeder dieser Knoten zur einfachen Identifizierung kann auch ein zusätzliches Präfix enthalten.

Als ein Beispiel auf der Basis von Knoten XCBR modelliert. Er ist mit der Verwendung von einigen der großen Betreiber identifiziert:

- Loc – einen lokalen oder entfernten Standort zu bestimmen;

- OpCnt – Zählverfahren durchgeführt (ausgeführt) Operationen;

- Po – der Betreiber verantwortlich für die Lage und die Parameter ähnlich wie Loc;

- BlkOpn – Sperrungsbefehl des Schalters zu öffnen;

- BlkCls – Verriegelungsschalter;

- CBOpCap – Betriebsmodus-Wahlschalter.

Eine solche Klassifizierung für Klassen von CDC Daten beschreibt, wird vor allem in Systemen 7-3 Modifikation angewendet. Aber auch in diesem Fall die Konfiguration über die Verwendung von mehreren Merkmalen basieren (FC – funktionale Einschränkungen, SPS – Prüfpunktzustand Einheit, SV und ST – Eigenschaften Permutation Systeme, DC und EX – Beschreibung und erweiterte Definition Parameter).

Im Hinblick auf die Definition und Beschreibung der SPS-Klasse Logik-Kette umfasst Eigenschaften stVal, Qualität – q, und die Parameter des aktuellen Zeit – t.

Somit wird die Transformation über ein Ethernet-Verbindung Technologie Daten und TCP / IP-Protokoll direkt an der Objektvariable MMS ausgeführt, die später nur mit dem zugewiesenen Namen identifiziert, der in einem wahren Wert von jedem zu diesem Zeitpunkt Index beteiligt führt.

Außerdem ist das IEC 61850-Protokoll nur eine verallgemeinerte und sogar ein abstraktes Modell. Aber es basierend auf der Beschreibung der Struktur von jedem Element des Energieversorgungssystems gebildet, die genau Mikroprozessorchips ermöglicht es jede Vorrichtung in diesem Bereich beteiligt identifizieren, einschließlich solche, die energiesparender Technologien verwenden.

Theoretisch Protokollformat kann auf jede Art von Daten umgewandelt werden, basierend auf MMS und Standards von ISO 9506. Aber warum dann wurde gewählt Leiter der Norm IEC 61850?

Es wird ausschließlich mit der zugeordneten Zuverlässigkeit der Parameter und einem einfachen Vorgang mit der Zuordnung von komplexen Mustern Namen oder der Dienstleistung.

Ein solches Verfahren ohne die Intervention Protokoll MMS ist sehr arbeitsintensiv, auch bei der Bildung solcher Anfragen „read-write-Anweisung“. Nein, natürlich können Sie eine Umwandlung dieser Art machen, auch für UCA-Architektur. Aber, wie die Praxis zeigt, ist es die Anwendung von IEC 61850 ermöglicht es Ihnen, diese ohne Kosten viel Aufwand und Zeit zu tun.

Fragen der Datenüberprüfung

Jedoch ist dieses System auf die Übergabe beschränkt. In der Tat können eingebettete Mikroprozessorsysteme tauschen Daten nicht nur an Bahnhöfen und zentralen Steuerungen. Sie können die Daten zusammen mit der entsprechenden Ausrüstung handhaben.

Beispiel einfach: der elektronische Chip sendet die Stromstärke oder Spannung in verantwortlichen Sektor. Dementsprechend kann jede andere Untersystem auf der Grundlage des Spannungsabfalls kann die zusätzliche Stromversorgungssystem aktivieren oder deaktivieren. All dies basiert auf den Standard-Gesetze der Physik und Elektrotechnik, jedoch hängt es von der aktuellen. Zum Beispiel haben wir eine Standardspannung von 220 V. In Europa – 230 V.

Wenn Sie bei den Kriterien der Abweichungen aussehen, in der ehemaligen UdSSR ist +/- 15%, während in der entwickelten europäischen Ländern, ist es nicht mehr als 5% ist. Es ist nicht verwunderlich, dass die westlichen Markengeräte nur nur wegen Stromstoß ausfallen.

Und wahrscheinlich nicht notwendig zu sagen, dass viele von uns im Hof Struktur in Form einer Umspannstation, schau in den Tagen der Sowjetunion gebaut. Glauben Sie, es kann ein Computer-Chip-Satz oder die Kabel verbinden, um Informationen über den Zustand des Transformators zu erhalten? Hier ist, was es ist nicht!

Die neuen Systeme auf der Grundlage der Norm IEC 61850 ermöglicht eine vollständige Kontrolle aller Parameter, aber es ist offensichtlich, dass es nicht weit verbreitet Umsetzung entsprechender Dienste wie „Power Sales“ im Sinne des Eingriffs der Schichtprotokolle abstößt.

Es ist nicht verwunderlich in diesem. Unternehmen, den Strom bei den Verbrauchern verteilen kann einfach verlieren Gewinne oder Vorteile auf dem Markt.

statt Ergebnis

Im Allgemeinen ist das Protokoll, auf der einen Seite, ein einfaches, aber auf der anderen – ist sehr schwierig. Das Problem ist nicht einmal die Tatsache, dass bisher keine entsprechende Software, und dass die Gesamtheit des elektrischen Leistungssteuersystemes, von der Sowjetunion geerbt, das ist einfach nicht vorbereitet. Und wenn Sie berücksichtigen die geringe Qualifikation des Personals, dann kann die Frage nicht sein, dass jemand in der Lage ist, zu kontrollieren oder das Problem in angemessener Zeit zu beseitigen. Wir haben beide gemacht? Das Problem? Entregt die Nachbarschaft. Das ist alles.

Aber die Anwendung dieser Norm diese Art von Situation zu vermeiden, nicht alle Arten von Lastabwurf zu erwähnen.

So können wir nur eine Schlussfolgerung ziehen. Dass der Endverbraucher hat die Verwendung von IEC 61850? Im einfachsten Sinne – ist ununterbrochene Stromversorgung der fehlenden Stromausfall. Beachten Sie, dass, wenn der Computer-Terminal oder Laptop keinen Gebrauch von einem unterbrechungsfreien Stromversorgung oder Spannungsregler versehen ist, fallen lassen oder Sofortsprungherunterfahren des Systems auslösen. Okay, wenn Sie auf der Software-Ebene wiederherzustellen. Und wenn Sie RAM-Streifen oder eine Festplatte ausfällt und brennen, dann, was zu tun?

Dies ist natürlich ein eigenes Fach für das Studium, aber die Standards selbst, wird nun in Kraftwerken mit entsprechendem „Eisen“ und Software-Diagnose ist in der Lage, alle Parameter der Netze zu steuern, um die Situation mit dem Aufkommen der kritischen Ausfälle zu verhindern, die nicht nur zu Schäden an Haushaltsgeräte führen kann sondern auf das Versagen der gesamten Hausinstallation (es bekannt ist, wird für nicht mehr als 2 kW bei einer Standardspannung von 220 V ausgelegt). Daher zugleich mit Kühlschrank, Waschmaschine oder Wasserkochern zum Erhitzen von Wasser, denkt hundertmal so viel wie gerechtfertigt.

Wenn die Version der Protokolldaten beteiligt sind, werden die Subsystem-Einstellungen automatisch angewendet werden. Und in dem höchsten Grad geht es um die gleiche 16-Ampere-Sicherung Auslösung, die die Bewohner von 9 geschossigen Häusern manchmal ihre eigenen schaffen, den Dienst zu umgehen, ist dafür verantwortlich. Aber der Preis für die Frage, wie sich herausstellt, ist viel höher, da es ermöglicht, mit der oben genannten Norm und die dazugehörigen Vorschriften im Zusammenhang einige der Einschränkungen zu umgehen.